Azure Private Link et Snowflake¶

Ce chapitre décrit comment configurer Azure Private Link pour connecter votre réseau virtuel Azure (VNet) au VNet Snowflake dans Azure.

Notez qu’Azure Private Link n’est pas un service fourni par Snowflake. Il s’agit d’un service Microsoft que Snowflake permet d’utiliser avec votre compte Snowflake.

Vue d’ensemble¶

Azure Private Link fournit une connectivité privée à Snowflake en garantissant que l’accès à Snowflake se fait via une adresse IP privée. Le trafic ne peut se produire que depuis le réseau virtuel client (VNet) vers le VNet Snowflake à l’aide de la dorsale Microsoft et évite l’Internet public. Cela simplifie considérablement la configuration du réseau en gardant les règles d’accès privées tout en assurant une communication sécurisée et privée.

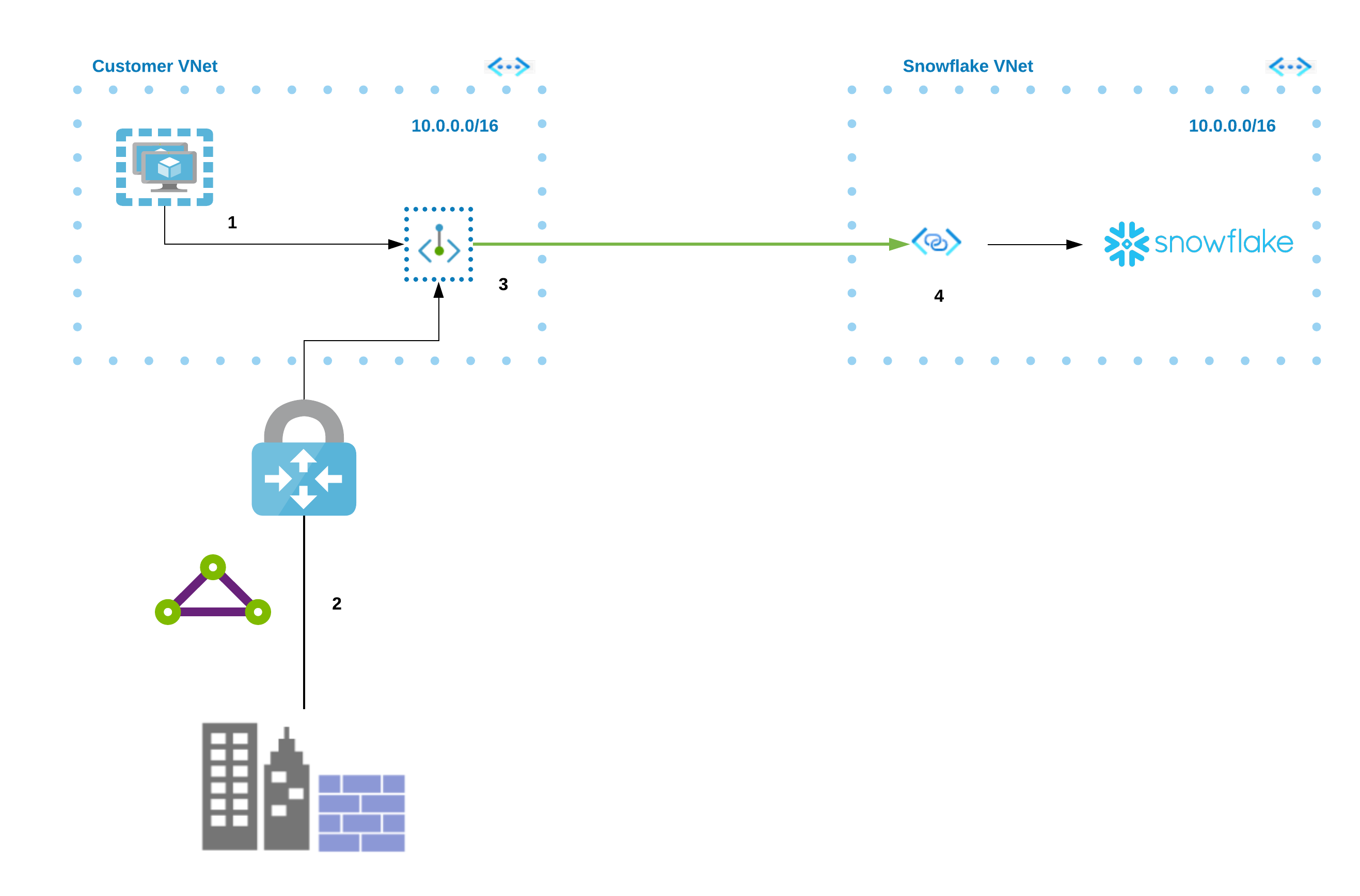

Le diagramme suivant résume l’architecture Azure Private Link par rapport au VNet client et au VNet Snowflake.

Depuis une machine virtuelle (1) ou via l’homologation (2), vous pouvez vous connecter au point de terminaison Azure Private Link (3) dans votre réseau virtuel. Ce point de terminaison se connecte ensuite au service Private Link (4) et effectue l’acheminement vers Snowflake.

Voici les étapes de haut niveau pour intégrer Snowflake à Azure Private Link :

Créez un point de terminaison privé.

Générez et récupérez un jeton d’accès à partir de votre abonnement Azure.

Notez que si vous prévoyez d’utiliser Azure Private Link pour vous connecter à une zone de préparation interne Snowflake sur Azure, vous devez enregistrer votre abonnement auprès du fournisseur de ressources Azure Storage avant de vous connecter à la zone de préparation interne à partir d’un point de terminaison privé.

Activez votre compte Snowflake sur Azure pour utiliser Azure Private Link.

Mettez à jour vos paramètres de pare-feu sortant pour autoriser l’URL du compte Snowflake et l’URL OCSP.

Mettez à jour votre serveur DNS pour résoudre l’URL du compte et l’URL OCSP en adresse IP Private Link. Vous pouvez ajouter l’entrée DNS à votre serveur DNS local ou DNS privé sur votre VNet, et utiliser le transfert DNS afin de diriger les requêtes pour l’entrée à partir d’autres emplacements où vos utilisateurs accéderont à Snowflake.

Une fois que le point de terminaison privé affiche une valeur CONNECTION STATE Approved, testez votre connexion à Snowflake avec SnowCD (Connectivity Diagnostic Tool) et SYSTEM$ALLOWLIST_PRIVATELINK.

Connectez-vous à Snowflake avec votre URL de compte de connectivité privée.

Pour renforcer votre sécurité, Snowflake recommande Épingler les points de terminaison de la connectivité privée pour le trafic entrant pour votre compte Snowflake.

Exigences et limitations¶

Avant d’essayer de configurer Azure Private Link pour connecter votre VNet Azure au VNet Snowflake sur Azure, évaluez les points suivants :

Dans Azure, au niveau du sous-réseau, activez éventuellement une politique réseau pour le point de terminaison privé.

Vérifiez que les ports TCP 443 et 80 autorisent le trafic vers

0.0.0.0dans le groupe de sécurité du réseau de la carte réseau du point de terminaison privé.Pour obtenir de l’aide sur la configuration des ports, contactez votre administrateur Azure interne.

Utilisez des VNets ARM.

Utilisez uniquement le trafic TCP IPv4.

Actuellement, le processus d’activation en libre-service décrit dans cette rubrique ne prend pas en charge l’autorisation d’un point de terminaison privé géré à partir d’Azure Data Factory, de Synapse ou d’autres services gérés.

Pour plus de détails sur la façon de configurer un point de terminaison privé géré pour ce cas d’utilisation, voir cet article (dans la communauté Snowflake).

Pour plus d’informations sur les exigences et les limitations de Microsoft Azure Private Link, consultez la documentation Microsoft relative aux limitations des points de terminaison privés et aux limitations du service Private Link.

Configurer l’accès à Snowflake avec Azure Private Link¶

Attention

Cette section ne couvre que les détails spécifiques à Snowflake pour la configuration de votre environnement VNet. De plus, notez que Snowflake n’est pas responsable de la configuration finale des mises à jour de pare-feu nécessaires et des enregistrements DNS. Si vous rencontrez des problèmes avec l’une de ces tâches de configuration, veuillez contacter le support Microsoft directement.

Cette section décrit comment configurer votre VNet Azure pour se connecter au VNet Snowflake sur Azure à l’aide d’Azure Private Link. Après avoir établi la connexion à Snowflake à l’aide d’Azure Private Link, vous pouvez déterminer l’état d’approbation de la connexion dans le portail Azure.

Pour obtenir de l’aide sur l’installation, consultez la documentation Microsoft pour Azure CLI ou Azure PowerShell.

Suivez la procédure de configuration pour configurer votre VNet Microsoft Azure et initier la connexion Azure Private Link à Snowflake.

Procédure¶

Cette procédure crée et initialise manuellement les ressources Azure Private Link nécessaires pour utiliser Azure Private Link pour se connecter à Snowflake sur Azure. Notez que cette procédure suppose que votre cas d’utilisation n’implique pas l’utilisation de SSO avec Azure Private Link (dans cette rubrique).

À titre d’exemple représentatif utilisant CLI Azure, exécutez

az account list --output table. Notez les valeurs de sortie dans les colonnesName,SubscriptionIDetCloudName.Name CloudName SubscriptionId State IsDefault ------- ---------- ------------------------------------ ------- ---------- MyCloud AzureCloud 13c... Enabled True

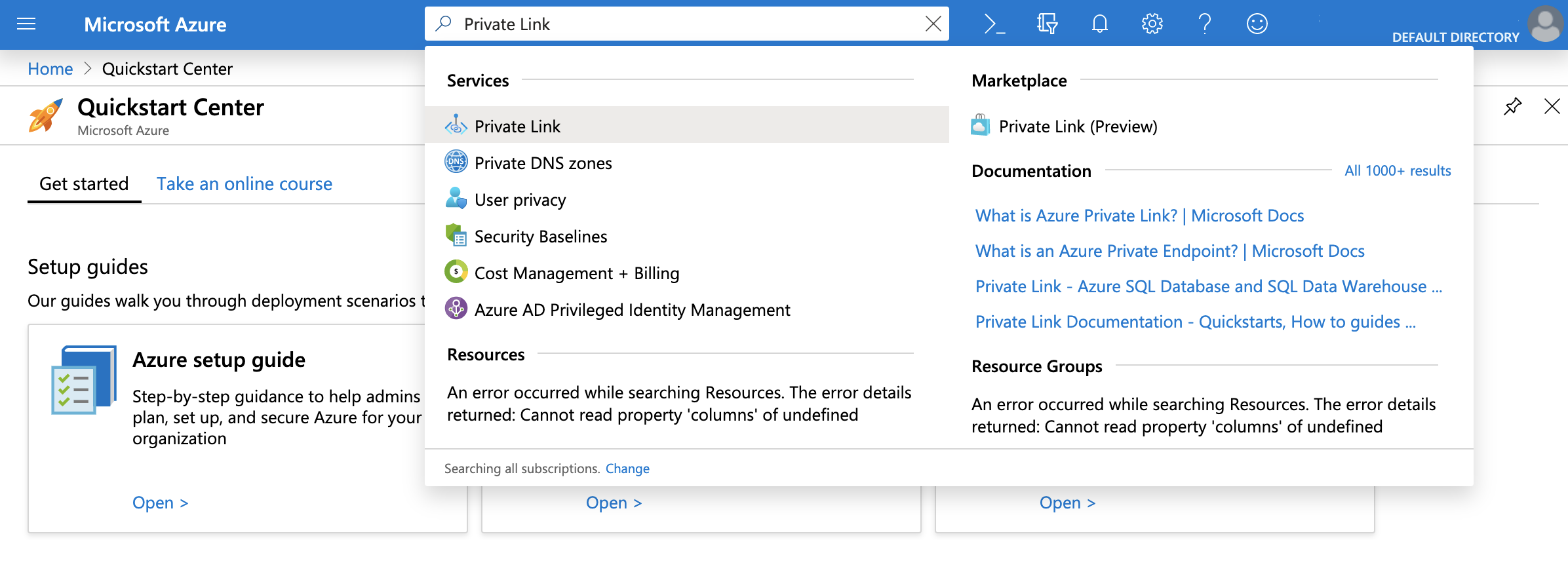

Accédez au portail Azure. Recherchez Private Link et cliquez sur Private Link.

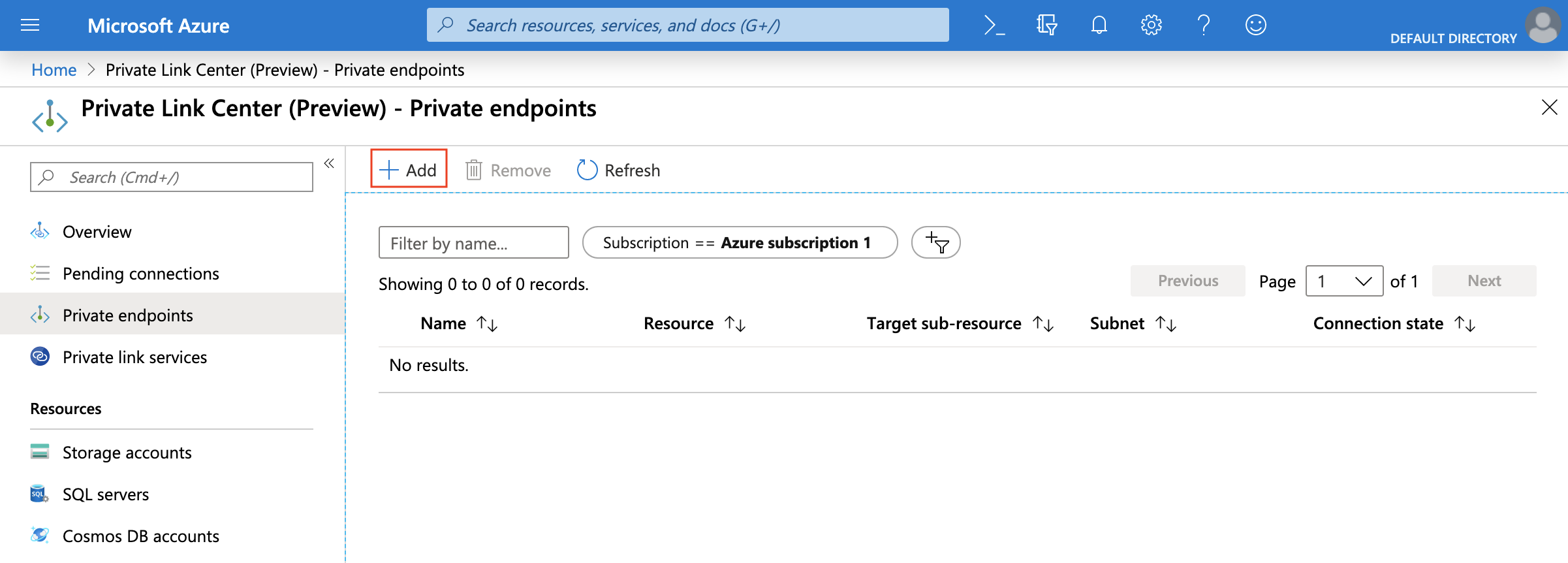

Cliquez sur Private endpoints puis sur Add.

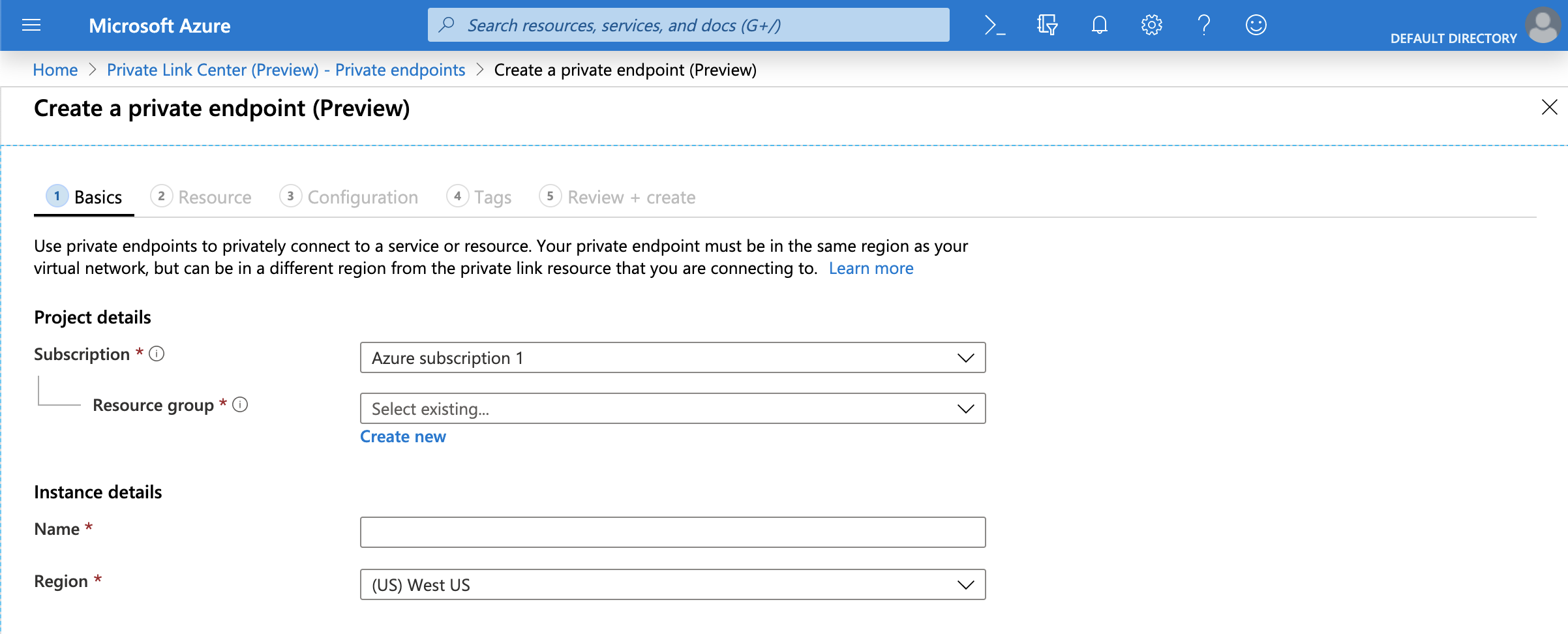

#. In the Basics section, complete the Subscription, Resource group, Name, and Region fields for your environment and then click Next: Resource.

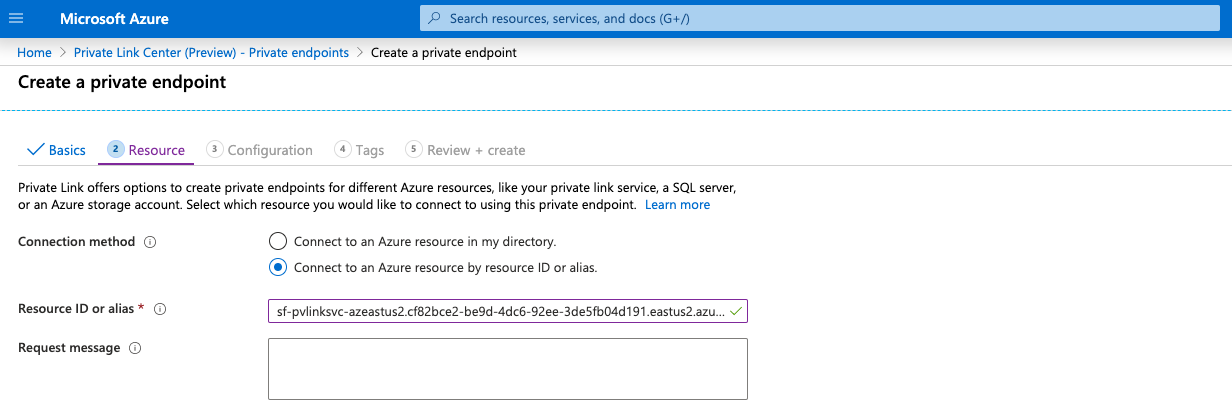

Dans la section Resource, complétez les champs Connection method et Resource ID or alias Field.

Pour Connection Method, sélectionnez Connect to an Azure resource by resource ID or alias.

Dans Snowflake, exécutez SYSTEM$GET_PRIVATELINK_CONFIG et entrez la valeur de

privatelink-pls-iddans le champ Resource ID or alias. Notez que la capture d’écran de cette étape utilise la valeur d’alias pour la régioneast-us-2comme exemple représentatif et qu’Azure confirme une valeur d’alias valide avec une coche verte.Si vous recevez un message d’erreur concernant la valeur de l’alias, contactez le support Snowflake pour recevoir la valeur de l’ID de la ressource, puis répétez cette étape en utilisant la valeur de l’ID de la ressource.

Revenez à la section Private endpoints et attendez quelques minutes. Une fois approuvé, le point de terminaison privé affiche une valeur CONNECTION STATE Pending. Cette valeur sera mise à jour sur Approved après avoir complété l’autorisation dans l’étape suivante.

Activez votre compte Snowflake sur Azure pour utiliser Azure Private Link en effectuant les étapes suivantes :

In your command-line environment, record the private endpoint resource ID value using the following Azure CLI network command:

az network private-endpoint show

Le point de terminaison privé a été créé dans les étapes précédentes en utilisant les fichiers modèles. La valeur de l’ID de la ressource prend la forme suivante, dont la valeur est tronquée :

/subscriptions/26d.../resourcegroups/sf-1/providers/microsoft.network/privateendpoints/test-self-serviceIn your command-line environment, execute the following Azure CLI account command and save the output. The output will be used as the value for the

federated_tokenargument in the next step.az account get-access-token --subscription <SubscriptionID>

Extraire la valeur du jeton d’accès de la sortie de la commande. Cette valeur sera utilisée en tant que valeur

federated_tokendans l’étape suivante. Dans cet exemple, les valeurs sont tronquées et la valeur du jeton d’accès esteyJ...:{ "accessToken": "eyJ...", "expiresOn": "2021-05-21 21:38:31.401332", "subscription": "0cc...", "tenant": "d47...", "tokenType": "Bearer" }

Important

L’utilisateur qui génère le jeton d’accès Azure doit avoir des droits de lecture sur l’abonnement. L’autorisation la moins privilégiée est Microsoft.Subscription/subscriptions/acceptOwnershipStatus/read. Alternativement, le rôle par défaut

Readeraccorde des autorisations plus larges.La valeur

accessTokenest une information sensible et doit être traitée comme un mot de passe — ne partagez pas cette valeur.S’il est nécessaire de contacter le support Snowflake, supprimez le jeton d’accès de toute commande et URLs avant de créer un ticket de support.

Dans Snowflake, appelez la fonction SYSTEM$AUTHORIZE_PRIVATELINK en utilisant comme arguments la valeur

private-endpoint-resource-idet la valeurfederated_tokenqui sont tronquées dans cet exemple :USE ROLE ACCOUNTADMIN; SELECT SYSTEM$AUTHORIZE_PRIVATELINK ( '/subscriptions/26d.../resourcegroups/sf-1/providers/microsoft.network/privateendpoints/test-self-service', 'eyJ...' );

Pour vérifier votre configuration autorisée, appelez la fonction SYSTEM$GET_PRIVATELINK de votre compte Snowflake sur Azure. Snowflake renvoie

Account is authorized for PrivateLink.pour une autorisation réussie.S’il est nécessaire de désactiver Azure Private Link dans votre compte Snowflake, appelez la fonction SYSTEM$REVOKE_PRIVATELINK en utilisant les valeurs des arguments pour

private-endpoint-resource-idetfederated_token.Configuration DNS. Toutes les demandes adressées à Snowflake doivent être acheminées via le point de terminaison privé. Mettez à jour vos DNS pour résoudre les URLs OCSP et du compte Snowflake vers l’adresse IP privée de votre interface de point de terminaison privé.

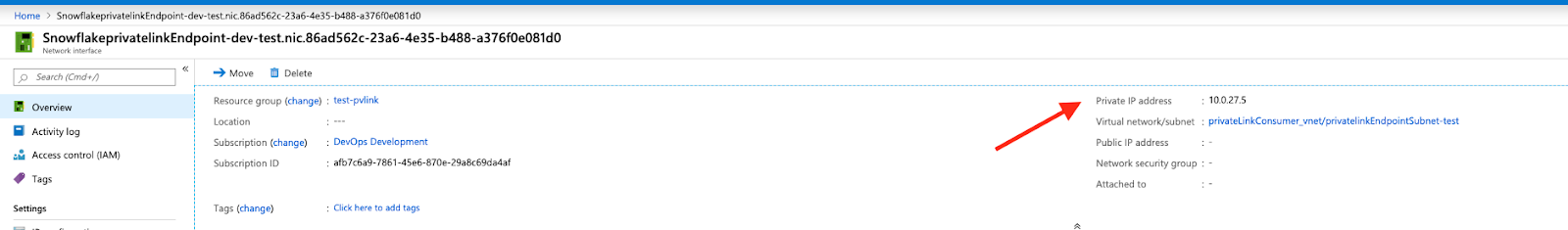

Pour obtenir l’adresse IP du point de terminaison, accédez à la barre de recherche du portail Azure et saisissez le nom du point de terminaison (c’est-à-dire la valeur NAME de l’étape 5). Localisez le résultat de l’interface réseau et cliquez dessus.

Copiez la valeur de Private IP address (c’est-à-dire

10.0.27.5).

Configurez votre DNS pour que les valeurs de point de terminaison appropriées de la fonction SYSTEM$GET_PRIVATELINK_CONFIG soient résolues à l’adresse IP privée.

Les valeurs à obtenir à partir de la sortie de SYSTEM$GET_PRIVATELINK_CONFIG dépendent des fonctionnalités de Snowflake auxquelles vous accédez en utilisant une connexion privée. Pour une description des valeurs possibles, voir Valeurs de retour.

Notez que les valeurs pour

regionless-snowsight-privatelink-urletsnowsight-privatelink-urlpermettent l’accès à Snowsight et Snowflake Marketplace en utilisant une connectivité privée. Cependant, il y a une configuration supplémentaire si vous voulez activer les redirections d’URL. Pour plus d’informations, consultez Snowsight & Connectivité privée.Note

Une explication complète de la configuration de DNS dépasse le cadre de cette procédure. Par exemple, vous pouvez choisir d’intégrer une zone DNS Azure Private dans votre environnement. Veuillez contacter les administrateurs de votre infrastructure Azure et Cloud interne pour configurer et résoudre correctement les URLs dans les DNS.

Après avoir vérifié que vos paramètres de pare-feu sortant et vos enregistrements DNS incluent votre compte Azure Private Link et les URLs OCSP, testez votre connexion à Snowflake avec SnowCD (Connectivity Diagnostic Tool) et SYSTEM$ALLOWLIST_PRIVATELINK.

Connectez-vous à Snowflake avec votre URL de compte de connectivité privée.

Notez que si vous souhaitez vous connecter à Snowsight via Azure Private Link, suivez les instructions de la documentation Snowsight.

Utilisation de SSO avec Azure Private Link¶

Snowflake prend en charge l’utilisation de SSO avec Azure Private Link. Pour plus d’informations, voir :

Utilisation de la redirection des clients avec Azure Private Link¶

Snowflake prend en charge l’utilisation de la redirection des clients avec Azure Private Link.

Pour plus d’informations, voir Redirection des connexions des clients.

Utilisation de la réplication et de Tri-Secret Secure avec une connectivité privée¶

Snowflake prend en charge la réplication de vos données du compte source vers le compte cible, que vous activiez ou non Tri-Secret Secure ou cette fonctionnalité dans le compte cible.

Blocage de l’accès public — Recommandé¶

Après avoir testé la connectivité Azure Private Link avec Snowflake, vous pouvez éventuellement configurer le blocage de l’accès public à Snowflake à l’aide de Contrôle du trafic réseau avec des politiques réseau.

Configurez la plage de blocage CIDR pour bloquer l’accès public à Snowflake à l’aide de la plage d’adresses IP de votre entreprise. Cette plage peut provenir de votre réseau virtuel.

Une fois les plages de blocage CIDR définies, seules les adresses IP comprises dans la plage de blocage CIDR peuvent accéder à Snowflake.

Pour bloquer l’accès public à l’aide d’une politique réseau :

Créez une politique réseau ou modifiez une politique réseau existante. Ajoutez la plage de blocage CIDR pour votre organisation.

Activez la politique réseau pour votre compte.