Points de terminaison d’interface AWS VPC pour les zones de préparation internes¶

Cette rubrique fournit des concepts ainsi que des instructions détaillées pour se connecter aux zones de préparation internes de Snowflake par le biais de points de terminaison d’interface AWS VPC.

Vue d’ensemble¶

Les points de terminaison d’interface AWS VPC et AWS PrivateLink pour Amazon S3 peuvent être combinés pour fournir une connectivité sécurisée aux zones de préparation internes de Snowflake. Cette configuration garantit que les opérations de chargement et de déchargement des données vers des zones de préparation internes Snowflake utilisent le réseau interne AWS et non l’Internet public.

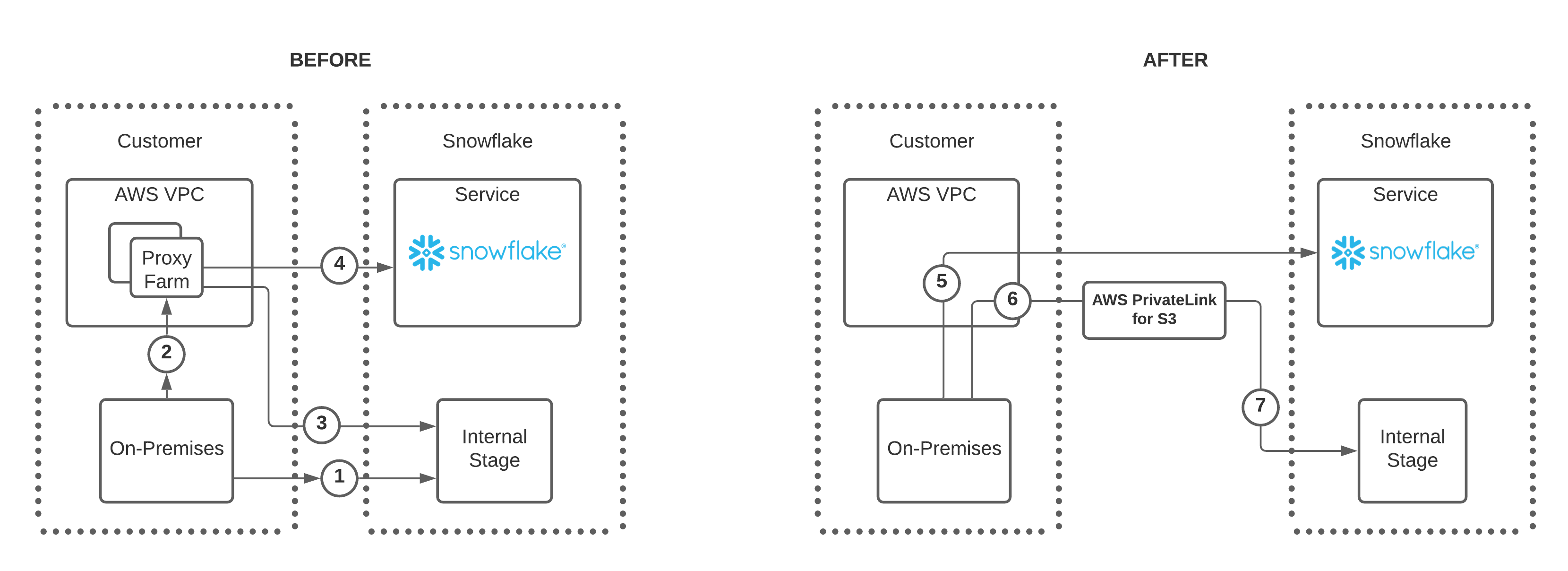

Avant la prise en charge des points de terminaison d’interface VPC par AWS pour accéder aux zones de préparation internes, il était nécessaire de créer une ferme de proxy dans l’AWS VPC pour faciliter l’accès sécurisé aux zones de préparation internes Snowflake. Avec la prise en charge des points de terminaison d’interface VPC pour les zones de préparation internes Snowflake, les utilisateurs et les applications client peuvent désormais y accéder par le biais du réseau AWS privé. Le diagramme suivant résume cette nouvelle prise en charge :

Remarques concernant les chiffres dans le diagramme BEFORE :

Les utilisateurs ont deux options pour se connecter à une zone de préparation interne Snowflake :

L’option A permet une connexion sur site directe à la zone de préparation interne, comme illustré par le chiffre 1.

L’option B permet une connexion à la zone de préparation interne par le biais d’une ferme de proxy, comme illustré par les chiffres 2 et 3.

En choisissant une ferme de proxy, les utilisateurs peuvent également se connecter directement à Snowflake comme illustré par le chiffre 4.

Remarques concernant les chiffres dans le diagramme AFTER :

Les mises à jour de cette fonctionnalité suppriment la nécessité de se connecter à Snowflake ou à une zone de préparation interne Snowflake par le biais d’une ferme de proxy.

Un utilisateur sur site peut se connecter directement à Snowflake comme illustré au point n°5.

Pour se connecter à une zone de préparation interne Snowflake, les utilisateurs sur site se connectent à un point de terminaison d’interface, point n°6, et utilise ensuite AWS PrivateLink pour que Amazon S3 se connecte à la zone de préparation interne Snowflake comme illustré au point n 7.

Il y a un seul compartiment Amazon S3 par déploiement de zone de préparation interne. Un préfixe dans le compartiment Amazon S3 de zone de préparation interne est utilisé pour organiser les données dans chaque compte Snowflake. Les URLs des points de terminaison du compartiment Amazon S3 sont différents selon que la connexion au compartiment utilise une connectivité privée (c’est-à-dire AWS PrivateLink pour S3).

- URL du point de terminaison global Amazon S3 public:

<nom_compartiment>.s3.region.amazonaws.com/prefix- URL du point de terminaison Amazon S3 privé:

<nom_de_compartiment>.<vpceID>.s3.<région>.vpce.amazonaws.com/prefix

Avantages¶

L’implémentation de points de terminaison d’interface VPC pour accéder à des zones de préparation internes Snowflake apporte les avantages suivants :

Les données de la zone de préparation interne ne transitent pas par l’Internet public.

Les applications client et SaaS, par exemple Microsoft PowerBI, exécutées en dehors d’AWS VPC peuvent se connecter à Snowflake de manière sécurisée.

Les administrateurs n’ont pas besoin de modifier les paramètres de pare-feu pour accéder aux données de la zone de préparation interne.

Les administrateurs peuvent assurer une sécurité et une surveillance cohérentes concernant la connexion des utilisateurs aux comptes de stockage.

Limitations¶

AWS ne prend pas en charge les points de terminaison d’interface VPC interrégionaux pour le service Amazon S3. Par conséquent, votre point de terminaison d’interface VPC doit être situé dans la même région que votre compte Snowflake pour fournir une connectivité entrante vers la zone de préparation interne de votre compte Snowflake.

Prise en charge interrégionale pour AWS PrivateLink n’est pas disponible dans les régions gouvernementales ni en République populaire de Chine.

Les clients utilisant une région SnowGov pour la conformité à la norme Federal Information Processing Standard (FIPS) doivent savoir que AWS Privatelink pour Amazon S3 ne prend pas en charge les points de terminaison FIPS.

Pour plus d’informations sur les régions AWS dans lesquelles FIPS est appliqué, voir Supported cloud regions.

Pour plus d’informations sur la recherche des noms de régions pour votre compte, voir Rechercher le nom du fournisseur Cloud de la région de votre compte.

Pour plus d’informations sur les limites d’AWS PrivateLink, consultez la documentation AWS.

Prise en main¶

Avant de configurer AWS et Snowflake pour permettre aux requêtes d’accéder à une zone de préparation interne de Snowflake via AWS PrivateLink, vous devez :

Choisir la stratégie de mise en œuvre qui convient à votre environnement.

Conditions préalables¶

Définissez le paramètre ENABLE_INTERNAL_STAGES_PRIVATELINK pour activer la prise en charge de la connexion à une zone de préparation interne via AWS PrivateLink. Pour les deux stratégies de mise en œuvre présentées dans cette rubrique, l’administrateur de compte doit exécuter :

USE ROLE ACCOUNTADMIN; ALTER ACCOUNT SET ENABLE_INTERNAL_STAGES_PRIVATELINK = true;

-

Important

AWS PrivateLink pour S3 est un service AWS qui doit être activé dans votre environnement Cloud.

Pour obtenir de l’aide sur la configuration et la mise en œuvre de ce service, contactez votre administrateur AWS interne.

Mettez à jour la liste des autorisations du pare-feu comme suit :

Si vous utilisez un pare-feu sortant, assurez-vous qu’il autorise toutes les URLs requises par Snowflake. Pour plus de détails, voir SnowCD (Connectivity Diagnostic Tool).

Pour les clients

us-east-1seulement : si vous utilisez l’un des clients Snowflake suivants pour vous connecter à Snowflake, veuillez effectuer une mise à niveau vers la version du client comme suit :Pilote JDBC 3.13.3 (ou supérieur)

ilote ODBC 2.23.2 (ou supérieur)

Connecteur Python pour Snowflake : 2.5.1 (ou supérieur)

SnowSQL : 1.2.17 (ou supérieur)

Mettez à niveau SnowSQL avant d’utiliser cette fonction. Pour plus d’informations, voir Installation de SnowSQL.

À partir de la version 1.3.0, SnowSQL désactive les mises à niveau automatiques par défaut pour éviter les problèmes potentiels pouvant affecter les environnements de production lorsqu’une mise à niveau automatique se produit. Pour effectuer une mise à niveau, vous devez télécharger et installer les nouvelles versions manuellement, de préférence dans un environnement non productif. Snowflake vous recommande de laisser ce paramètre désactivé, mais vous pouvez activer manuellement le comportement de mise à niveau automatique en configurant l’option SnowSQL

noup<label-snowsql_enable_auto_upgrade>.

Choix d’une stratégie de mise en œuvre¶

Le choix de la bonne stratégie de mise en œuvre dépend de la question de savoir si votre organisation utilise AWS PrivateLink pour accéder à une seule zone de préparation interne ou à plusieurs zones de préparation internes.

Si votre organisation accède à la zone de préparation interne d’un seul compte unique, consultez Accès à une zone de préparation interne avec un point de terminaison d’interface.

Si votre organisation accède aux zones de préparation internes de plusieurs comptes, consultez Accès à des zones de préparation internes avec des points de terminaison d’interface dédiés. Cette stratégie utilise plusieurs points de terminaison d’interface pour se connecter, une pour chaque zone de préparation interne.

Accès à une zone de préparation interne avec un point de terminaison d’interface¶

Snowflake recommande la stratégie de mise en œuvre suivante lorsque votre organisation accède à la zone de préparation interne d’un seul compte. Si vous prévoyez d’accéder à plusieurs zones de préparations internes à partir de votre VPC, voir Accès à des zones de préparation internes avec des points de terminaison d’interface dédiés.

Pour configurer un point de terminaison d’interface VPC pour accéder à une zone de préparation interne Snowflake, il est nécessaire d’être assisté par les trois rôles suivants dans votre organisation :

L’administrateur du compte Snowflake (c’est-à-dire un utilisateur disposant du rôle système ACCOUNTADMINdans Snowflake).

L’administrateur AWS.

L’administrateur réseau.

Selon l’organisation, il peut être nécessaire de coordonner les efforts de configuration avec plus d’une personne ou équipe pour implémenter les étapes de configuration suivantes.

Procédure¶

Exécutez les étapes suivantes pour configurer et implémenter l’accès sécurisé à une zone de préparation interne Snowflake par le biais de points de terminaison VPC :

En tant qu’administrateur de compte Snowflake, exécutez les instructions suivantes dans votre compte Snowflake et enregistrez la valeur définie par la clé

privatelink_internal_stage. Notez que le nom du compartiment Amazon S3 est défini dans le premier segment de l’URL lorsqu’il est lu de gauche à droite. Pour plus d’informations, voir ENABLE_INTERNAL_STAGES_PRIVATELINK et SYSTEM$GET_PRIVATELINK_CONFIG.USE ROLE ACCOUNTADMIN; ALTER ACCOUNT SET ENABLE_INTERNAL_STAGES_PRIVATELINK = true; select key, value from table(flatten(input=>parse_json(system$get_privatelink_config())));

En tant qu’administrateur AWS, créez un point de terminaison VPC pour AWS PrivateLink pour S3 en utilisant la console AWS. Enregistrez le nom DNS VPCE à utiliser à l’étape suivante ; n’enregistrez pas de noms de zones DNS VPCE.

Le nom DNS VPCE peut être trouvé en décrivant un point de terminaison d’interface une fois le point de terminaison créé.

Dans cet exemple, un caractère générique (c’est-à-dire

*) est répertorié comme le caractère de tête du nom DNS VPCE. Remplacez le caractère générique de tête par le nom du compartiment Amazon S3 de l’étape précédente. Par exemple :- Remplacer:

*.vpce-000000000000a12-abc00ef0.s3.us-west-2.vpce.amazonaws.com- Avec:

<nom_compartiment>.vpce-000000000000a12-abc00ef0.s3.us-west-2.vpce.amazonaws.com

En tant qu’administrateur réseau, mettez à jour les paramètres DNS pour résoudre l’URL suivante :

<nom_compartiment>.s3.<région>.amazonaws.comau nom DNS VPCE après que le caractère générique de tête soit remplacé par le nom du compartiment Amazon S3.Dans cet exemple, résolvez

<nom_du_compartiment>.s3.<région>.amazonaws.comen<nom_du_compartiment>.vpce-000000000000a12-abc00ef0.s3.us-west-2.vpce.amazonaws.com.Astuce

N’utilisez pas de caractères de remplacement (c’est-à-dire

*) avec le mappage DNS en raison de l’impact possible de l’accès à d’autres compartiments Amazon S3 en dehors de Snowflake.Utilisez un compte Snowflake distinct pour les tests et configurez une zone DNS hébergée privée dans un VPC de test pour tester la fonctionnalité afin de ne pas perturber les autres charges de travail.

Si vous ne pouvez pas utiliser de compte Snowflake distinct, utilisez un utilisateur test pour accéder à Snowflake à partir d’un VPC de test où les modifications DNS sont effectuées.

Pour effectuer des tests à partir d’applications sur site, utilisez le transfert de DNS pour rediriger les requêtes vers la zone hébergée privée AWS dans le VPC où les réglages du DNS sont effectués. S’il y a des applications clientes à la fois dans le VPC et sur site, utilisez AWS Transit Gateway.

Exécutez la commande suivante à partir de la machine client pour vérifier que l’adresse IP renvoyée correspond à l’adresse IP privée du compte de stockage :

dig <bucket_name>.s3.<region>.amazonaws.com

Pour les comptes Snowflake en

us-east-1, vérifiez que vos clients Snowflake sont sur leurs dernières versions.

Accès à des zones de préparation internes avec des points de terminaison d’interface dédiés¶

Snowflake recommande la stratégie de mise en œuvre suivante lorsque votre organisation accède aux zones de préparation interne de plusieurs comptes.

Le paramètre S3_STAGE_VPCE_DNS_NAME permet à des utilisateurs d’associer un compte Snowflake au nom DNS d’un point de terminaison d’interface Amazon S3. Cela permet aux organisations avec plusieurs comptes Snowflake dans un déploiement AWS d’associer chaque zone de préparation interne à un point de terminaison d’interface différent. Lorsque chaque zone de préparation interne possède son propre point de terminaison d’interface, le trafic réseau vers une zone de préparation interne spécifique est isolé du trafic réseau vers d’autres zones de préparation internes.

Avant de continuer, assurez-vous que vous avez respecté les conditions préalables.

Avantages¶

La stratégie dans laquelle une zone de préparation interne au sein d’un déploiement AWS dispose d’un point de terminaison d’interface Amazon S3 présente les avantages suivants :

- Sécurité:

Chaque compte peut avoir une stratégie de sécurité différente parce que les points de terminaison d’interface peuvent avoir des configurations de sécurité différentes.

- Modèles de rétrofacturation:

Les entreprises peuvent isoler le trafic réseau en fonction du type de compte (par exemple, production ou développement) et attribuer les coûts associés aux données qui transitent par un point de terminaison au compte approprié.

- Gestion des DNS:

Le nom DNS d’un point de terminaison de l’interface Amazon S3 est un nom unique à l’échelle globale qui localise le point de terminaison spécifique dans une région spécifique. AWS enregistre automatiquement ce nom DNS dans son service DNS public, ce qui signifie qu’il peut être résolu publiquement. Pour ces raisons, un administrateur n’a pas besoin d’effectuer une configuration DNS supplémentaire pour acheminer le trafic via un point de terminaison d’interface Amazon S3 vers une zone de préparation interne. Par exemple, l’administrateur n’a pas besoin de configurer une zone hébergée privée (PHZ) lors de la configuration du service DNS Amazon Route 53 ou d’enregistrer un nom DNS pour pointer vers un point de terminaison.

Configuration¶

La stratégie d’isolation du réseau comprend les éléments suivants :

Dans AWS, un administrateur crée un nouveau point de terminaison d’interface Amazon S3 pour chaque compte Snowflake de l’organisation. Par exemple, si une organisation dispose de deux comptes dans le déploiement de Snowflake, l’administrateur crée deux points de terminaison d’interface.

Dans Snowflake, un administrateur utilise le paramètre S3_STAGE_VPCE_DNS_NAME pour associer chaque compte Snowflake au nom DNS du point de terminaison d’interface dédié. Tout le trafic vers la zone de préparation interne du compte passe par ce point de terminaison d’interface.

Configuration d’AWS¶

Dans votre VPC en tant qu’administrateur AWS :

Créez un point de terminaison d’interface Amazon S3 distinct pour chacun de vos comptes Snowflake.

Pour chacun de ces points de terminaison, utilisez la console de gestion AWS VPC pour :

Ouvrir le point de terminaison pour visualiser ses Details.

Recherchez le champ DNS Names et copiez le nom DNS à portée régionale. Le paramètre S3_STAGE_VPCE_DNS_NAME de Snowflake sera défini sur cette valeur.

Le format du nom DNS de la région ressemble à

*.vpce-sd98fs0d9f8g.s3.us-west-2.vpce.amazonaws.com. Bien que AWS fournisse également un nom DNS de zone de disponibilité, Snowflake recommande le nom DNS à l’échelle de la région, car il offre une haute disponibilité avec des capacités de basculement.

Configuration de Snowflake¶

Une fois que l’administrateur AWS a créé le point de terminaison de l’interface pour la zone de préparation interne d’un compte Snowflake, l’administrateur Snowflake peut utiliser le paramètre S3_STAGE_VPCE_DNS_NAME pour associer le nom DNS de ce point de terminaison au compte.

Le paramètre S3_STAGE_VPCE_DNS_NAME doit être défini sur le nom DNS à l’échelle de la région. Nom du point de terminaison d’interface associé à une zone de préparation interne spécifique. Le format standard commence par un astérisque (*) et se termine par vpce.amazonaws.com (par exemple, *.vpce-sd98fs0d9f8g.s3.us-west-2.vpce.amazonaws.com).

Par exemple, l’administrateur de compte peut exécuter la procédure suivante pour associer un point de terminaison au compte actuel :

ALTER ACCOUNT SET S3_STAGE_VPCE_DNS_NAME = '*.vpce-sd98fs0d9f8g.s3.us-west2.vpce.amazonaws.com';

Substitutions utilisateur des points de terminaison d’interface¶

Snowflake prend en charge les substitutions au niveau utilisateur dans les comptes qui utilisent des points de terminaison de passerelle pour Amazon S3. Si votre organisation dispose d’applications (généralement des utilisateurs avec la propriété TYPE définie sur SERVICE) exécutées dans le cloud et utilisant des points de terminaison de passerelle S3 pour accéder aux zones de préparation internes, vous pouvez préserverDNS l’isolation (en utilisant des points de terminaison d’interface S3) au niveau du compte, tout en permettant à certains utilisateurs de service spécifiques du même compte d’utiliser des points de terminaison de passerelle S3. Après avoir défini des points de terminaison d’interface dédiés pour chaque compte, configurez une substitution pour chaque utilisateur que vous souhaitez faire utiliser le point de terminaison de passerelle S3 par défaut.

Par exemple, pour associer une session utilisateur de service à une zone de préparation interne accessible via un point de terminaison de passerelle Amazon S3, exécutez la commande ALTERUSER suivante :

ALTER USER service1 SET S3_STAGE_VPCE_DNS_NAME = 's3-gateway-vpce-default';

s3-gateway-vpce-default est un jeton réservé utilisé par l’environnement d’exécution pour remplacer l’accès à la zone de préparation interne et acheminer le trafic des sessions via le point de terminaison de passerelle S3.

Valeur DNS finale¶

Le nom DNS final associé à un compte a la forme suivante : <nom_compartiment>.bucket.vpce-<vpceid>.s3.<région>.vpce.amazonaws.com

Où :

<nom_compartiment>est le nom du compartiment Amazon S3 de la zone de préparation interne.<vpceid>est l’identificateur unique du point de terminaison d’interface Amazon S3 associé au compte.<région>est la région Cloud qui héberge votre compte Snowflake.

Le nom DNS final apparaît dans les journaux pour chaque pilote qui se connecte à la zone de préparation interne.