액세스 제어 구성하기¶

이 항목에서는 계정의 보안 오브젝트 에 대한 액세스 제어 보안을 구성하는 방법에 대해 설명합니다.

계정 관리¶

추가 사용자를 계정 관리자로 지정하기¶

기본적으로 각 계정에는 계정 관리자로 지정된 사용자(즉, 시스템에서 정의한 ACCOUNTADMIN 역할이 부여된 사용자) 한 명이 있습니다. 1명 이상의 사용자를 계정 관리자로 지정하는 것이 좋습니다. 그러면 특히 계정 관리자 중 1명이 로그인할 수 없는 경우에도 사용자 계정에서 항상 1명 이상의 사용자가 계정 수준 작업을 수행할 수 있습니다.

이러한 추가 계정 관리자의 경우 새 사용자를 생성하거나 기존 사용자를 지정할 수 있지만, 다음이 지정되어야 합니다.

사용자에게 ACCOUNTADMIN 역할을 부여하지만, 이 역할을 기본값으로 설정하지 마십시오. 대신 하위 수준의 관리자 역할(예: SYSADMIN) 또는 사용자 지정 역할을 기본 역할로 지정합니다. 이를 통해 계정 관리자가 실수로 ACCOUNTADMIN 역할을 사용하여 오브젝트를 생성하는 것이 방지됩니다.

각 사용자에 이메일 주소가 지정되었는지 확인합니다(다단계 인증을 위해 필요).

예를 들어, ACCOUNTADMIN 및 SYSADMIN 역할을 기존 사용자인 user2 사용자에게 부여하고 SYSADMIN을 기본 역할로 지정합니다.

GRANT ROLE ACCOUNTADMIN, SYSADMIN TO USER user2; ALTER USER user2 SET EMAIL='user2@domain.com', DEFAULT_ROLE=SYSADMIN;

각 계정 관리자에 대해 MFA 활성화하기¶

Snowflake 계정에서 최고 수준의 보안을 보장하려면 민감한 데이터를 수정하거나 살펴볼 수 있는 사용자는 로그인할 때 다단계 인증(MFA)을 사용하는 것이 매우 좋습니다.

이 권장 사항은 특히 ACCOUNTADMIN 역할의 사용자에게 적용되지만, SECURITYADMIN 및 SYSADMIN 역할의 사용자에게도 적용될 수 있습니다.

자세한 내용은 액세스 제어 모범 사례 및 다단계 인증(MFA) 섹션을 참조하십시오.

사용자 지정 역할 만들기¶

“최소 권한”의 일반 원칙을 따르려면 조직의 비즈니스 기능과 일치 하는 사용자 지정 역할을 생성하여 좁은 보안 오브젝트 세트에 대한 SQL 작업을 허용하는 것이 좋습니다.

Snowsight 또는 SQL을 사용하여 사용자 지정 역할을 만들 수 있습니다.

워크플로는 다음과 같습니다.

사용자 지정 역할을 만듭니다.

역할에 권한 세트를 부여합니다.

비즈니스 요구 사항에 따라 SQL 작업을 수행하기 위해 역할에 부여된 권한이 필요한 1명 이상의 사용자에게 역할을 부여합니다.

역할 계층을 생성하거나 추가하려면 다른 역할에 역할을 부여합니다. 필수는 아니지만 이 단계는 적극 권장됩니다. 자세한 내용은 역할 계층 구조 만들기 섹션을 참조하십시오.

이 섹션에서는 이름이 r1 인 역할을 만들고 역할에 다음 권한을 부여하는 방법에 대해 설명합니다. 권한을 통해 세션에서 역할을 활성화하는 사용자가 단일 테이블인 d1.s1.t1 을 쿼리할 수 있습니다.

권한 |

오브젝트 |

참고 |

|---|---|---|

USAGE |

웨어하우스 데이터베이스 스키마 |

오브젝트(예: 테이블 또는 뷰)를 쿼리하려면 역할에 웨어하우스에 대한 USAGE 권한이 있어야 합니다. 웨어하우스는 쿼리를 실행하기 위한 컴퓨팅 리소스를 제공합니다. 스키마의 모든 오브젝트에 대한 작업을 수행하려면 컨테이너 데이터베이스 및 스키마에 대한 USAGE 권한이 역할에 있어야 합니다. |

SELECT |

테이블 |

역할이 생성된 후 역할이 있는 사용자가 동일한 오브젝트 또는 추가 오브젝트에 대한 추가 SQL 작업을 수행할 수 있도록 역할에 추가 권한을 부여할 수 있습니다.

역할 만들기¶

사용자 관리자(즉, USERADMIN 시스템 역할 이상의 사용자) 또는 계정에 CREATE ROLE 권한이 있는 다른 역할만 역할을 생성할 수 있습니다.

- SQL:

CREATE ROLE 문을 사용하여

r1역할을 만듭니다.CREATE ROLE r1 COMMENT = 'This role has all privileges on schema_1';

- Snowsight:

Snowsight 에 로그인합니다.

계정에서 역할을 생성할 수 있는 권한이 있는 역할로 전환합니다.

탐색 메뉴에서 Governance & security » Users & roles 를 선택한 후 Roles 를 선택합니다.

+ Role 을 선택합니다.

New Role 대화 상자가 나타납니다.

Name 에, 역할의 이름을 입력합니다. 예:

r1.Grant to role 에서는 선택적으로 기존 역할에 새 역할을 부여하고 기존 역할의 권한을 상속하도록 선택할 수 있습니다.

선택적으로 설명을 추가합니다.

Create Role 을 선택합니다.

역할에 권한 부여하기¶

SECURITYADMIN 역할을 사용하여 역할에 오브젝트에 대한 권한을 부여할 수 있습니다. 자세한 내용은 GRANT <privileges> … TO ROLE 섹션을 참조하십시오.

- SQL:

r1역할에 이 섹션 앞부분의 테이블에 정의된 권한을 부여합니다.GRANT USAGE ON WAREHOUSE w1 TO ROLE r1; GRANT USAGE ON DATABASE d1 TO ROLE r1; GRANT USAGE ON SCHEMA d1.s1 TO ROLE r1; GRANT SELECT ON TABLE d1.s1.t1 TO ROLE r1;

- Snowsight:

Snowsight 에 로그인합니다.

탐색 메뉴에서 Catalog » Database Explorer 를 선택합니다.

특정 데이터베이스 및 스키마의 경우 권한을 부여하려는 데이터베이스 오브젝트를 선택합니다. 예를 들어, 이름이

d1인 데이터베이스입니다.Object Details 에서 Privileges 섹션을 찾습니다.

+ Privilege 를 선택합니다.

권한을 부여할 역할 또는 사용자를 선택합니다. 예:

r1또는u1.

팁

사용자 이름, 이메일 또는 이름/성 등으로 사용자를 검색할 수 있습니다.

역할 또는 사용자에게 부여할 권한을 선택합니다. 예:

USAGE.역할이 다른 역할이나 사용자에게 권한을 부여할 수 있도록 하려면 Grant option 에 대한 확인란을 선택합니다.

Grant Privileges 를 선택합니다.

이 예제에서는 단계를 반복하여 스키마

s1에 SELECT, 테이블t1에 USAGE를 부여합니다.웨어하우스

w1에 USAGE 권한을 부여하려면 다음 단계를 완료합니다.Snowsight 에 로그인합니다.

탐색 메뉴에서 Compute » Warehouses 를 선택합니다.

권한을 부여할 웨어하우스를 찾아 선택합니다. 예:

w1.Privileges 섹션에서 + Privilege 을 선택합니다.

권한을 부여할 역할 또는 사용자를 선택합니다. 예:

r1또는u1.Privileges 에서, 부여할 권한을 선택합니다. 예: USAGE.

역할이 다른 역할이나 사용자에게 권한을 부여할 수 있도록 하려면 Grant option 에 대한 확인란을 선택합니다.

Grant Privileges 를 선택합니다.

사용자에게 역할 부여하기¶

SECURITYADMIN 역할을 사용하여 사용자에게 역할을 부여할 수 있습니다. 추가 옵션은 GRANT ROLE 섹션을 참조하십시오.

- SQL:

GRANT ROLE 문을 사용하여

smith사용자에 역할r1역할을 할당합니다.GRANT ROLE r1 TO USER smith;

선택 사항으로 새 사용자 지정 역할을 사용자의 기본 역할로 설정합니다. 다음에 사용자가 Snowflake에 로그인하면 기본 역할이 세션에서 자동으로 활성화됩니다.

사용자에 대한 OWNERSHIP 권한을 가진 역할 또는 더 높은 역할만 이 명령을 실행할 수 있습니다..

다음 명령은 사용자

smith의 기본 역할을 설정합니다.ALTER USER smith SET DEFAULT_ROLE = r1;

- Snowsight:

Snowsight 에 로그인합니다.

권한이 있는 역할로 전환하여 계정의 역할에 권한을 부여합니다.

탐색 메뉴에서 Governance & security » Users & roles 를 선택한 후 Roles 를 선택합니다.

Table 을 선택하고 만든 역할을 찾아 선택합니다.

0 users have been granted R1 섹션에서 Grant to User 를 선택합니다.

User to receive grant 에, 역할을 부여할 사용자를 선택합니다. 예: smith.

Grant 를 선택합니다.

역할에 전역 권한 부여¶

역할에 전역 권한을 부여할 수도 있습니다. 역할에 부여할 수 있는 전역 권한 목록은 액세스 제어 권한 를 참조하십시오.

- SQL:

GRANT PRIVILEGE 명령을 사용합니다. 자세한 내용은 권한 관리 섹션을 참조하십시오.

- Snowsight:

Snowsight 에 로그인합니다.

권한이 있는 역할로 전환하여 계정의 역할에 권한을 부여합니다.

탐색 메뉴에서 Governance & security » Users & roles 를 선택한 후 Roles 를 선택합니다.

Table 을 선택하고 만든 역할을 찾아 선택합니다.

Global privilege to grant 에, 역할에 부여할 권한을 선택합니다.

해당 역할이 다른 역할에 권한을 부여할 수 있도록 하려면 Grant option 확인란을 선택합니다.

Update Privileges 를 선택합니다.

사용자 지정 읽기 전용 역할 만들기¶

특정 스키마(예: d1.s1)의 모든 테이블을 쿼리하는 것으로 제한되는 역할이 필요하다고 가정해 보겠습니다. 이 역할을 사용하여 명령을 실행하는 사용자는 테이블 데이터를 업데이트하거나 추가 데이터베이스 오브젝트를 생성하거나 테이블을 삭제할 수 없습니다. 이 역할은 테이블 데이터 쿼리로 제한됩니다.

읽기 전용 역할을 생성하려면 사용자 지정 역할 만들기 섹션에 설명된 기본 단계를 완료하십시오. 역할에 권한 부여하기 섹션에서 읽기 전용 역할(이 지침에서는 read_only)에 다음과 같은 오브젝트 권한을 부여합니다.

권한 |

오브젝트 |

참고 |

|---|---|---|

USAGE |

웨어하우스 |

오브젝트(예: 테이블 또는 뷰)를 쿼리하려면 역할에 웨어하우스에 대한 USAGE 권한이 있어야 합니다. 웨어하우스는 쿼리를 실행하기 위한 컴퓨팅 리소스를 제공합니다. |

SELECT |

테이블 |

스키마의 모든 오브젝트에 대한 작업을 수행하려면 컨테이너 데이터베이스 및 스키마에 대한 USAGE 권한이 역할에 있어야 합니다. |

GRANT <권한> 문은 다음과 같습니다.

GRANT USAGE

ON DATABASE d1

TO ROLE read_only;

GRANT USAGE

ON SCHEMA d1.s1

TO ROLE read_only;

GRANT SELECT

ON ALL TABLES IN SCHEMA d1.s1

TO ROLE read_only;

GRANT USAGE

ON WAREHOUSE w1

TO ROLE read_only;

참고

GRANT SELECT ON ALL TABLES IN SCHEMA <스키마> 문은 모든 기존 테이블에 대해서만 SELECT 권한을 부여합니다. 모든 향후 테이블에 대한 SELECT 권한을 역할에 부여하려면 다음 명령문을 실행합니다.

GRANT SELECT ON FUTURE TABLES IN SCHEMA d1.s1 TO ROLE read_only;

역할 계층 구조 만들기¶

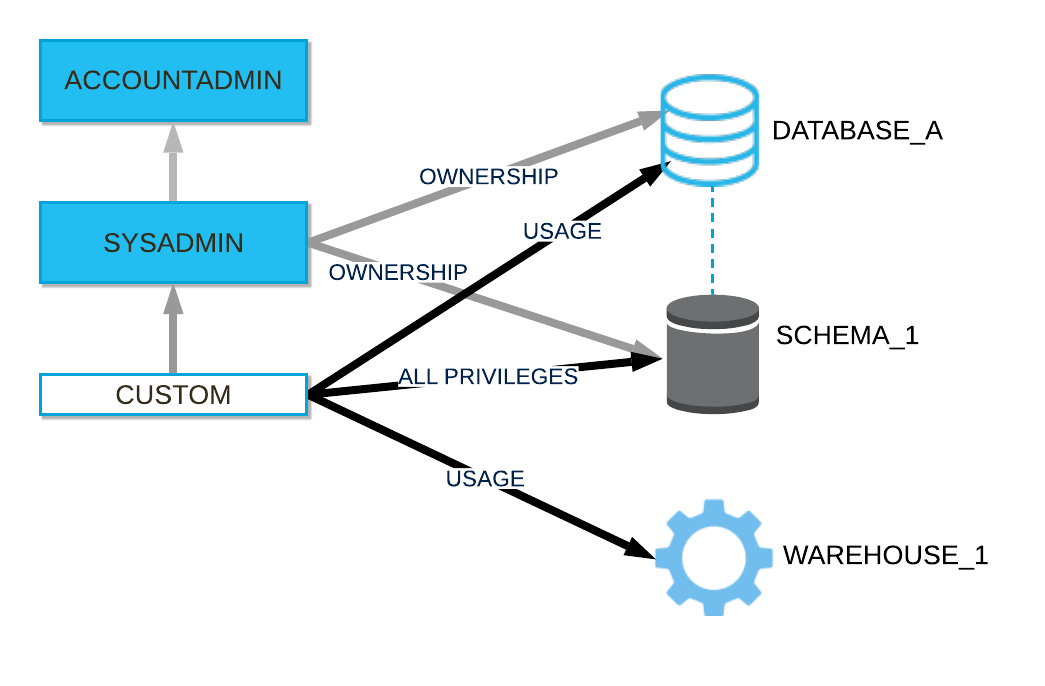

사용자 지정 역할을 생성할 때 궁극적으로 상위 관리자 역할에 할당되는 역할 계층 구조를 생성하는 것이 좋습니다. 일반적으로 SYSADMIN 역할은 계층 구조에서 다른 모든 역할이 할당된 역할과 마찬가지로 원활하게 작동하지만, 충분한 권한이 있는 역할이 이 기능을 수행할 수 있다는 점에 유의하십시오. SYSADMIN 역할은 계정에서 웨어하우스, 데이터베이스 및 데이터베이스 오브젝트를 생성하고 이러한 권한을 다른 역할에 부여할 수 있는 권한이 있는 시스템 정의 역할입니다. 기본 시스템 계층에서 최상위 ACCOUNTADMIN 역할은 시스템 관리자 역할을 관리합니다.

두 번째 역할에 역할을 부여하여 역할 계층을 생성합니다. 그러면 두 번째 역할을 세 번째 역할에 부여할 수 있습니다. 역할과 관련된 권한은 계층 구조에서 해당 역할(즉, 상위 항목 역할) 위에 있는 위의 모든 역할에 상속됩니다.

다음 다이어그램은 역할 계층 구조와 각 역할에 부여된 권한의 예를 보여줍니다.

다른 역할에 역할 부여하기¶

역할 계층에서 상위 수준 역할에 역할을 할당합니다. 이 예제에서는 사용자 지정 역할 만들기 이 생성한 r1 역할을 SYSADMIN 역할에 할당합니다. SYSADMIN 역할은 r1 역할에 부여된 모든 오브젝트 권한을 상속합니다.

- SQL:

GRANT ROLE r1 TO ROLE sysadmin;

- Snowsight:

Snowsight 에 로그인합니다.

탐색 메뉴에서 Governance & security » Users & roles 를 선택한 후 Roles 를 선택합니다.

Table 을 선택하고 다른 역할에 부여할 역할을 찾습니다. 예:

r1.0 roles have been granted R12 섹션에서 Grant to Role 을 선택합니다.

Role to receive grant 에서 SYSADMIN 을 선택합니다.

Grant 를 선택합니다.

참고

더 복잡한 예에서는 custom 역할을 SYSADMIN의 다른 하위 역할(또는 데이터베이스를 생성할 수 있는 충분한 권한이 있는 사용자 지정 역할 등 기타 관리자 역할)에 할당할 수 있습니다. SYSADMIN 역할은 custom 역할과 상위 역할에 할당된 결합된 권한을 상속합니다. 계층 구조에서 custom 상위의 역할이 오브젝트를 소유하는 경우 역할 계층 구조는 SYSADMIN 역할의 구성원도 해당 오브젝트를 (간접적으로) 소유하여 원활하게 관리할 수 있도록 합니다.

Snowsight 의 역할 계층 구조 살펴보기¶

Snowsight 에는 계정 내 역할의 계층 구조를 표시하는 역할 그래프가 포함되어 있습니다. 그래프는 계층 구조의 내림차순으로 구성되며, 경로는 상위 역할에서 하위 역할로의 상속을 나타냅니다. 여러 역할이 있는 계정에서는 그래프를 로드하는 데 시간이 다소 걸릴 수 있습니다.

참고

데이터베이스 역할은 역할 그래프에 표시되지 않습니다.

역할 그래프를 열려면 다음을 수행합니다.

Snowsight 에 로그인합니다.

탐색 메뉴에서 Governance & security » Users & roles 를 선택합니다.

역할 그래프를 볼 때 개별 역할이나 사용자를 선택하면 역할 그래프에 포커스가 설정됩니다. 탐색하려면 확대/축소하고 포커스가 설정된 역할 또는 사용자를 중심으로 그래프를 중앙에 배치할 수 있습니다.

역할을 선택하면 역할이 생성된 날짜, 소유자 역할, 역할에 부여된 역할 수, 역할이 부여된 역할 수, 역할이 부여된 사용자 수, 역할에 대한 부여 관리 기능 등 역할에 대한 세부 정보를 볼 수 있습니다.

역할에 대한 세부 정보를 볼 때  를 선택하여 선택한 역할의 그래프를 가운데에 배치하거나 역할 세부 정보 페이지를 열 수 있습니다.

를 선택하여 선택한 역할의 그래프를 가운데에 배치하거나 역할 세부 정보 페이지를 열 수 있습니다.

사용자에게 권한 부여하기¶

오브젝트에 대한 MANAGE GRANTS 권한이 있는 사용자는 사용자에게 직접 권한을 부여할 수 있습니다. 자세한 내용은 GRANT <privileges> … TO USER 섹션을 참조하십시오.

예를 들어, Streamlit 애플리케이션 streamlitApp1 에 대한 USAGE 권한을 user1 에 부여하려면 다음 명령을 실행합니다.

GRANT USAGE ON WAREHOUSE w1 TO USER user1;

GRANT USAGE ON DATABASE d1 TO USER user1;

GRANT USAGE ON SCHEMA d1.s1 TO USER user1;

GRANT USAGE ON STREAMLIT `streamlitApp1` TO USER user1;

참고

사용자에게 직접 할당된 권한은 사용자가 모든 보조 역할을 활성화한 경우에만 유효합니다.

사용자에게 권한을 부여하는 방법에 대한 자세한 내용은 GRANT <권한> … TO USER 에 대한 사용법 노트 섹션을 참조하십시오.

UBAC 비활성화하기¶

이 새로운 액세스 제어 모델이 거버넌스 관행에 영향을 미칠 수 있음을 잘 알고 있습니다. 번들 2025_02가 기본적으로 활성화된 후 계정에서 UBAC 를 비활성화해야 하는 경우 ALTER_ACCOUNT 명령을 사용하여 계정 매개 변수 DISABLE_USER_PRIVILEGE_GRANTS = TRUE 를 설정합니다. 예:

ALTER ACCOUNT SET DISABLE_USER_PRIVILEGE_GRANTS = TRUE;

ALTER ACCOUNT 명령을 사용하여 계정 매개 변수를 설정하는 방법에 대한 자세한 내용은 ALTER ACCOUNT 섹션을 참조하십시오. 매개 변수 DISABLE_USER_PRIVILEGE_GRANTS 에 대한 자세한 내용은 DISABLE_USER_PRIVILEGE_GRANTS 섹션을 참조하십시오.

오브젝트에 대한 향후 권한 할당하기¶

권한 부여 관리를 단순화하기 위해, 향후 권한 부여 를 사용하면 데이터베이스 또는 스키마에서 특정 타입의 새로운(즉, 향후) 오브젝트에 부여할 초기 권한 세트를 정의할 수 있습니다. 데이터베이스나 스키마에서 새 오브젝트가 생성되면, 정의된 권한이 지정된 역할에 자동으로 부여됩니다.

향후 자동 권한 부여는 지정된 타입의 새 오브젝트에 대해 부여되는 초기 권한 세트만 정의합니다. 개별 오브젝트가 생성된 후에는 관리자가 해당 오브젝트에서 추가적인 권한을 명시적으로 부여하거나 권한을 취소할 수 있습니다. 이를 통해 스키마 또는 데이터베이스의 모든 오브젝트에 대한 세분화된 액세스 제어를 수행할 수 있습니다.

향후 권한 부여 사용 시 고려 사항¶

데이터베이스와 같은 데이터베이스의 스키마에 대해 동일한 오브젝트 유형에서 향후 권한 부여가 정의되면 스키마 수준 권한 부여가 데이터베이스 수준의 권한 부여보다 우선하며, 데이터베이스 수준의 권한 부여는 무시됩니다. 이 동작은 한 역할 또는 다른 역할에 부여된 향후 오브젝트에 대한 권한에 적용됩니다.

예를 들어 다음 문은 데이터베이스 수준과 스키마 수준에서 동일한 유형의 오브젝트에 대해 서로 다른 권한을 부여합니다.

데이터베이스

d1의 모든 향후 테이블에 대한 SELECT 권한을 역할r1에 부여합니다.GRANT SELECT ON FUTURE TABLES IN DATABASE d1 TO ROLE r1;

스키마

d1.s1에서 모든 향후 테이블에 대한 INSERT 및 DELETE 권한을r2역할에 부여합니다.GRANT INSERT,DELETE ON FUTURE TABLES IN SCHEMA d1.s1 TO ROLE r2;

스키마

d1.s1의 오브젝트 타입에서r1역할에 할당된 향후 권한 부여는 완전히 무시됩니다. 스키마d1.s1에 새 테이블이 생성될 때r2역할에 대해 테이블에 정의된 향후 권한만 부여됩니다.데이터베이스 수준의 향후 권한 부여는 일반 및 관리되는 액세스 스키마 에 모두 적용됩니다.

데이터베이스 또는 스키마 오브젝트에 대한 향후 권한 부여 정의하기¶

ON FUTURE 키워드와 함께 GRANT <privileges> … TO ROLE 명령을 사용하여 지정된 타입의 향후 오브젝트에 대한 권한을 부여합니다.

데이터베이스 또는 스키마 오브젝트에 대한 향후 권한 부여 취소하기¶

ON FUTURE 키워드와 함께 REVOKE <privileges> … FROM ROLE 명령을 사용하여 향후 오브젝트에 대한 권한 부여를 취소합니다.

오브젝트 복제 및 향후 권한 부여¶

데이터베이스 또는 스키마가 복제되면 향후 권한 부여가 해당 복제본에 복사됩니다. 이 동작은 일반 오브젝트 권한 부여와 일관성을 유지합니다. 즉, 원본 오브젝트(예: 데이터베이스)에 대한 권한 부여는 해당 복제본에 복사되지 않지만, 모든 하위 오브젝트(예: 데이터베이스의 테이블)에 대한 권한 부여는 복제본에 복사됩니다.

스키마의 오브젝트가 복제될 때 복제 작업을 위해 CREATE <오브젝트> 문에 COPY GRANTS 옵션이 지정되어 있지 않으면 스키마에서 이 오브젝트 유형에 대해 정의된 모든 향후 권한 부여가 복제된 오브젝트에 적용됩니다. 그럴 경우, 새 오브젝트는 원본 오브젝트의 액세스 허가를 유지하고 해당 유형의 오브젝트에 대한 향후 권한 부여를 상속하지 않습니다.

Classic Console을 사용하여 향후 권한 부여 관리하기¶

You can also define future grants using the Classic Console:

- 향후 데이터베이스 오브젝트에 대한 권한 부여:

- 향후 스키마 오브젝트에 대한 권한 부여:

특정 스키마의 행을 선택합니다. 보안 패널이 열립니다.

Grant Privileges 를 선택합니다. Grant Privileges 대화 상자가 열립니다.

Grant privileges on 드롭다운 목록에서 future

object_type항목을 선택하여 특정 오브젝트 타입의 새 오브젝트에 대한 향후 권한 부여를 정의합니다.나머지 드롭다운 목록에서, 지정한 타입의 새 오브젝트에 부여할 권한과 권한이 부여될 역할을 선택합니다.

Grant Privileges 를 선택합니다.

Snowsight 에서 향후 권한 부여를 관리하려면 워크시트에서 SQL 문을 실행하십시오.

관리형 액세스 스키마 만들기¶

관리형 액세스 스키마는 오브젝트에 대한 권한 관리를 잠금으로써 보안을 향상합니다.

일반 스키마(즉, 비관리형 스키마)에서는, 오브젝트 소유자(오브젝트에 대한 OWNERSHIP 권한을 보유한 역할)가 오브젝트에 대한 액세스 권한을 다른 오브젝트에 부여할 수 있으며, 오브젝트 권한 부여를 관리할 수 있도록 이러한 역할에 향후 자동으로 권한을 부여할 수도 있습니다.

관리형 액세스 스키마를 사용하면 오브젝트 소유자가 권한 부여와 관련하여 결정을 할 수 없습니다. 스키마 소유자(즉, 스키마에 대한 OWNERSHIP 권한이 있는 역할) 또는 MANAGE GRANTS 권한이 있는 역할만 향후 부여 를 포함하여 스키마의 오브젝트에 대한 권한을 부여할 수 있으므로 권한 관리가 중앙 집중화됩니다.

관리형 액세스 스키마는 웹 인터페이스 또는 SQL을 사용하여 생성할 수 있습니다.

Classic Console: Click on Databases » <db_name> » Schemas » Create Schema.

- SQL:

WITH MANAGED ACCESS 키워드로 CREATE SCHEMA 문을 실행합니다.

웹 인터페이스 또는 SQL을 사용하여 일반 스키마를 관리형 액세스 스키마로(또는 그 반대로) 변경할 수 있습니다.

Classic Console: Click on Databases » <db_name> » Schemas » <schema_name> » Alter a schema.

- SQL:

ENABLE | DISABLE MANAGED ACCESS 키워드를 사용하여 ALTER SCHEMA 문을 실행합니다.

다음 테이블을 일반 또는 관리형 액세스 스키마에서 오브젝트 권한을 관리할 수 있는 역할을 보여줍니다.

역할 |

일반 스키마에서 오브젝트 권한 부여 가능 |

관리형 액세스 스키마에서 오브젝트 권한 부여 가능 |

|---|---|---|

SYSADMIN |

아니요 |

아니요 |

SECURITYADMIN 이상 |

예 |

예 |

데이터베이스 소유자 |

아니요 |

아니요 |

스키마 소유자 |

아니요 |

예 |

오브젝트 소유자 |

예 |

아니요 |

MANAGE GRANTS 권한을 보유한 모든 역할 |

예 |

예 |

Snowsight로 오브젝트 권한 관리하기¶

Snowsight 를 사용하여 역할에 대한 데이터베이스 오브젝트 권한 부여를 관리할 수 있습니다. 이러한 권한 부여를 관리하려면 오브젝트에 대한 OWNERSHIP 권한이나 전역 MANAGE GRANTS 권한이 있는 역할을 사용하십시오.

Snowsight 를 사용하여 권한 부여를 관리하는 것은 SQL에서 GRANT PRIVILEGE 또는 REVOKE PRIVILEGE 명령을 실행하는 것과 같습니다. 예를 들어 Snowsight 를 사용하여 뷰에 대한 USAGE 권한을 ACCOUNTADMIN 역할에 부여할 수 있습니다.

오브젝트에 대한 권한 부여하기¶

역할에 데이터베이스 오브젝트 권한을 부여하려면 다음을 수행하십시오.

Snowsight 에 로그인합니다.

탐색 메뉴에서 Catalog » Database Explorer 를 선택합니다.

특정 데이터베이스 및 스키마의 경우 권한을 부여하려는 데이터베이스 오브젝트를 선택합니다.

Object Details 에서 Privileges 섹션을 찾습니다.

+ Privilege 를 선택합니다.

권한을 부여하려는 역할을 선택합니다.

역할에 부여하려는 권한을 선택합니다.

해당 역할이 다른 역할에 권한을 부여할 수 있도록 하려면 Grant option 을 선택합니다.

역할에 부여하려는 각 오브젝트 권한에 대해 이 단계를 반복합니다.

Grant Privileges 를 선택합니다.

오브젝트에 대한 권한 취소하기¶

역할에서 데이터베이스 오브젝트 권한을 취소하려면 다음을 수행하십시오.

Snowsight 에 로그인합니다.

탐색 메뉴에서 Catalog » Database Explorer 를 선택합니다.

특정 데이터베이스 및 스키마의 경우 권한을 취소하려는 데이터베이스 오브젝트를 선택합니다.

Object Details 에서 Privileges 섹션을 찾습니다.

나열된 특정 역할의 경우 행을 마우스로 가리키면 표시되는 Edit Role 연필 아이콘을 선택합니다.

표시되는 대화 상자에서 x 를 선택하여 특정 역할의 권한을 취소합니다.

Update Privileges 를 선택합니다.

역할에 부여된 권한 식별하기¶

특정 역할에 부여된 권한을 표시하려면 SHOW GRANTS 명령을 실행하거나 Snowsight 에서 다음을 수행하면 됩니다.

Snowsight 에 로그인합니다.

탐색 메뉴에서 Governance & security » Users & roles » Roles 를 선택합니다.

Table 을 선택하고 부여된 권한을 보려는 역할을 찾습니다.

부여된 권한을 보려는 역할을 선택하여 세부 정보를 확인합니다.

역할에 대한 Privileges 섹션을 검토합니다.

비계정 관리자가 Classic Console에서 사용 현황 및 청구 기록을 모니터링할 수 있도록 설정하기¶

Snowflake는 데이터 저장소/전송 및 웨어하우스 사용/로드에 대한 광범위한 계정 사용 및 청구 정보를 제공합니다.

- Snowsight:

탐색 메뉴에서 Admin » Cost management 를 선택합니다.

- SQL:

다음 중 하나를 쿼리합니다.

기본적으로 이러한 정보는 계정 관리자만 액세스/확인할 수 있습니다.

참고

현재, Snowsight 에서는 계정 관리자만 사용 및 청구 정보를 제공합니다. 다른 역할에 이 정보를 살펴볼 수 있는 권한을 부여할 수 없습니다.

계정 관리자가 아닌 사용자가 이 정보에 액세스하거나 살펴볼 수 있도록 하려면 시스템 정의 또는 사용자 지정 역할에 다음 권한을 부여해야 합니다. 역할에 권한을 부여하면 역할이 부여된 모든 사용자가 이 내역/사용 정보에 액세스할 수 있습니다.

권한

오브젝트

설명

MONITOR USAGE

계정(즉, 전역 권한)

역할이 부여된 사용자가 웹 인터페이스에서 사용 및 청구 정보를 확인하고 Information Schema에서 해당 테이블 함수를 쿼리할 수 있도록 허용합니다.

또한, 이 권한을 보유한 사용자가 SHOW DATABASES 및 SHOW WAREHOUSES 명령을 사용하면 다른 권한 부여와는 관계없이 계정이 있는 모든 데이터베이스 및 웨어하우스의 목록이 각각 반환됩니다.

IMPORTED PRIVILEGES

snowflake데이터베이스역할이 부여된 사용자가 사용 및 청구 정보가 포함된 뷰 등 모든 ACCOUNT USAGE 뷰를 쿼리할 수 있도록 허용합니다.

자세한 내용은 SNOWFLAKE 데이터베이스의 스키마를 사용할 다른 역할 활성화 섹션을 참조하십시오.

예를 들어, custom 역할에 이러한 권한을 부여하려면:

GRANT MONITOR USAGE ON ACCOUNT TO ROLE custom;

GRANT IMPORTED PRIVILEGES ON DATABASE snowflake TO ROLE custom;