Konfigurieren der Zugriffssteuerung¶

Unter diesem Thema wird beschrieben, wie Sie in Ihrem Konto die Sicherheit der Zugriffssteuerung für sicherungsfähige Objekte konfigurieren.

Kontoadministration¶

Festlegen zusätzlicher Benutzer als Kontoadministratoren¶

Standardmäßig gibt es für jedes Konto einen Benutzer, der als Kontoadministrator bestimmt wurde (d. h. ein Benutzer mit der vom System definierten Rolle ACCOUNTADMIN). Wir empfehlen, mindestens einen weiteren Benutzer als Kontoadministrator zu bestimmen. Auf diese Weise wird sichergestellt, dass Ihr Konto immer mindestens einen Benutzer hat, der Aufgaben auf Kontoebene ausführen kann, insbesondere wenn sich einer Ihrer Kontoadministratoren nicht anmelden kann.

Für diese zusätzlichen Kontoadministratoren können Sie wählen, ob Sie neue Benutzer anlegen oder bestehende Benutzer benennen möchten. Achten Sie aber darauf, Folgendes anzugeben:

Weisen Sie dem/den Benutzer(n) die ACCOUNTADMIN-Rolle zu, aber legen Sie diese Rolle nicht als Standard fest. Legen Sie stattdessen eine niedrigere administrative Rolle (z. B. SYSADMIN) oder eine kundenspezifische Rolle als Standard fest. Dadurch wird verhindert, dass Kontoadministratoren versehentlich die ACCOUNTADMIN-Rolle zum Erstellen von Objekten verwenden.

Stellen Sie sicher, dass für jeden Benutzer eine E-Mail-Adresse angegeben ist (erforderlich für die mehrstufige Authentifizierung).

Weisen Sie beispielsweise einem vorhandenen Benutzer mit dem Namen user2 die Rollen ACCOUNTADMIN und SYSADMIN zu, und geben Sie SYSADMIN als Standardrolle an:

GRANT ROLE ACCOUNTADMIN, SYSADMIN TO USER user2; ALTER USER user2 SET EMAIL='user2@domain.com', DEFAULT_ROLE=SYSADMIN;

Aktivieren von MFA für jeden Kontoadministrator¶

Um die höchste Sicherheitsstufe für Ihr Snowflake-Konto sicherzustellen, empfehlen wir dringend, dass jeder Benutzer, der sensible Daten ändern oder anzeigen kann, zur Anmeldung die mehrstufige Authentifizierung (MFA) verwenden muss.

Diese Empfehlung gilt insbesondere für Benutzer mit der Rolle ACCOUNTADMIN, kann aber auch auf Benutzer mit den Rollen SECURITYADMIN und SYSADMIN ausgedehnt werden.

Weitere Details dazu finden Sie unter Bewährte Praktiken der Zugriffssteuerung und Mehrstufige Authentifizierung (MFA).

Erstellen von kundenspezifischen Rollen¶

Um das allgemeinen Prinzip der „niedrigsten Berechtigung“ zu befolgen, empfehlen wir das Erstellen von kundenspezifischen Rollen, die sich an den Geschäftsfunktionen Ihres Unternehmens orientieren, um SQL-Aktionen nur auf einer begrenzten Menge von sicherungsfähigen Objekten zuzulassen.

Sie können benutzerdefinierte Rollen mit Snowsight oder SQL erstellen.

Der Workflow ist wie folgt:

Erstellen Sie eine kundenspezifische Rolle.

Erteilen Sie der Rolle die erforderlichen Berechtigungen.

Weisen Sie die Rolle einem oder mehreren Benutzern zu, die die Berechtigungen benötigen, die der Rolle erteilt wurden, damit diese Benutzer SQL-Aktionen für ihre geschäftlichen Anforderungen ausführen können.

Weisen Sie die Rolle einer anderen Rolle zu, um eine Rollenhierarchie zu erstellen oder zu erweitern. Dieser Schritt ist zwar nicht erforderlich, wird aber dringend empfohlen. Weitere Informationen dazu finden Sie unter Erstellen einer Rollenhierarchie.

Dieser Abschnitt bietet eine Anleitung zum Erstellen einer Rolle mit dem Namen r1 und zum Zuweisen der folgenden Berechtigungen zu dieser Rolle. Mit diesen Berechtigungen kann ein Benutzer, der die Rolle in einer Sitzung aktiviert, eine einzelne Tabelle wie d1.s1.t1 abfragen:

Berechtigung |

Objekt |

Anmerkungen |

|---|---|---|

USAGE |

Warehouse Datenbank Schema |

Um ein Objekt (z. B. eine Tabelle oder Ansicht) abzufragen, muss eine Rolle die USAGE-Berechtigung für ein Warehouse haben. Das Warehouse stellt die Computeressourcen für die Ausführung der Abfrage bereit. Um beliebige Objekte in einem Schema verwenden zu können, muss eine Rolle auch die USAGE-Berechtigung für Datenbank und Schema des Containers haben. |

SELECT |

Tabellen- |

Nachdem eine Rolle erstellt wurde, können ihr zusätzliche Berechtigungen erteilt werden, damit Benutzer mit dieser Rolle zusätzliche SQL-Aktionen auf demselben oder auf zusätzlichen Objekten ausführen können.

Rolle erstellen¶

Nur Benutzeradministratoren (d. h. Benutzer mit der Systemrolle USERADMIN oder höher) oder eine andere Rolle mit der Berechtigung CREATE ROLE für das Konto können Rollen erstellen.

- SQL:

Erstellen Sie mit einer CREATE ROLE-Anweisung die Rolle

r1:CREATE ROLE r1 COMMENT = 'This role has all privileges on schema_1';

- Snowsight:

Melden Sie sich bei Snowsight an.

Wechseln Sie zu einer Rolle mit Berechtigungen zum Erstellen von Rollen in dem Konto.

Wählen Sie im Navigationsmenü die Option Governance & security » Users & roles aus, und wählen Sie dann Roles aus.

Wählen Sie + Role aus.

Das Dialogfenster New Role wird geöffnet.

Geben Sie unter Name den Namen der Rolle ein. Beispiel:

r1.Unter Grant to role können Sie optional festlegen, dass die neue Rolle einer bestehenden Rolle zugewiesen wird und die Berechtigungen der bestehenden Rolle erbt.

Fügen Sie optional einen Kommentar hinzu.

Wählen Sie Create Role aus.

Berechtigungen für eine Rolle erteilen¶

Verwenden Sie die Rolle SECURITYADMIN, um den Rollen Berechtigungen für Objekte erteilen. Weitere Informationen dazu finden Sie unter GRANT <Berechtigungen> … TO ROLE.

- SQL:

Gewähren Sie der Rolle

r1die Berechtigungen, die in der Tabelle weiter oben in diesem Abschnitt definiert sind.GRANT USAGE ON WAREHOUSE w1 TO ROLE r1; GRANT USAGE ON DATABASE d1 TO ROLE r1; GRANT USAGE ON SCHEMA d1.s1 TO ROLE r1; GRANT SELECT ON TABLE d1.s1.t1 TO ROLE r1;

- Snowsight:

Melden Sie sich bei Snowsight an.

Wählen Sie im Navigationsmenü die Option Catalog » Database Explorer aus.

Wählen Sie für eine bestimmte Datenbank und ein bestimmtes Schema ein Datenbankobjekt aus, für das Sie Berechtigungen erteilen möchten. Zum Beispiel eine Datenbank mit dem Namen

d1.Suchen Sie in Object Details den Abschnitt Privileges.

Wählen Sie + Privilege aus.

Wählen Sie die Rolle oder den Benutzer, dem Sie Berechtigungen erteilen möchten. Beispiel:

r1oderu1

Tipp

Sie können nach Benutzern anhand ihres Benutzernamens, ihrer E-Mail oder ihres Vor- und Nachnamens suchen.

Wählen Sie die Berechtigung, die Sie der Rolle oder dem Benutzer erteilen möchten. Zum Beispiel

USAGE.Wenn Sie möchten, dass die Rolle die Berechtigung an andere Rollen oder Benutzer weitergeben kann, aktivieren Sie das Kontrollkästchen für Grant option.

Wählen Sie Grant Privileges aus.

Wiederholen Sie bei diesem Beispiel die Schritte, um die Berechtigung USAGE für das Schema

s1und SELECT für Tabellet1zu erteilen.Um USAGE für Warehouse

w1zu erteilen, führen Sie die folgenden Schritte aus:Melden Sie sich bei Snowsight an.

Wählen Sie im Navigationsmenü die Option Compute » Warehouses aus.

Wählen Sie das Warehouse aus, für das Sie Berechtigungen zuweisen möchten. Beispiel:

w1.Wählen Sie im Abschnitt Privileges die Option + Privilege aus.

Wählen Sie die Rolle oder den Benutzer, dem Sie Berechtigungen erteilen möchten. Beispiel:

r1oderu1Wählen Sie unter Privileges die zu Berechtigung aus, die erteilt werden soll. Beispiel: USAGE.

Wenn Sie möchten, dass die Rolle die Berechtigung an andere Rollen oder Benutzer weitergeben kann, aktivieren Sie das Kontrollkästchen für Grant option.

Wählen Sie Grant Privileges aus.

Benutzern die Rolle zuweisen¶

Sie können die Rolle SECURITYADMIN verwenden, um Benutzern Rollen zuzuweisen. Weitere Optionen finden Sie unter GRANT ROLE.

- SQL:

Weisen Sie mit einer GRANT ROLE-Anweisung die Rolle

r1dem Benutzersmithzu.GRANT ROLE r1 TO USER smith;

Optional können Sie die neue kundenspezifische Rolle als Standardrolle für den Benutzer festlegen. Wenn sich der Benutzer das nächste Mal bei Snowflake anmeldet, ist die Standardrolle automatisch in der Sitzung aktiv.

Dieser Befehl kann nur von der Rolle mit OWNERSHIP-Berechtigung für einen Benutzer oder von einer höheren Rolle ausgeführt werden.

Mit dem folgenden Befehl wird die Standardrolle für den Benutzer

smithfestgelegt:ALTER USER smith SET DEFAULT_ROLE = r1;

- Snowsight:

Melden Sie sich bei Snowsight an.

Wechseln Sie zu einer Rolle mit Berechtigungen zum Zuweisen von Berechtigungen zu Rollen im Konto.

Wählen Sie im Navigationsmenü die Option Governance & security » Users & roles aus, und wählen Sie dann Roles aus.

Wählen Sie Table aus, suchen Sie die von Ihnen erstellte Rolle, und wählen Sie sie aus.

Wählen Sie im Bereich 0 users have been granted R1 die Option Grant to User aus.

Wählen Sie unter User to receive grant einen Benutzer aus, dem Sie die Rolle zuweisen möchten. Beispiel: smith.

Wählen Sie Grant aus.

Einer Rolle globale Berechtigungen zuweisen¶

Sie können einer Rolle auch eine globale Berechtigung zuweisen. Unter Zugriffssteuerungsrechte finden Sie eine Liste der globalen Berechtigungen, die einer Rolle zugewiesen werden können.

- SQL:

Verwenden Sie den Befehl GRANT PRIVILEGE. Weitere Informationen dazu finden Sie unter Berechtigungsverwaltung.

- Snowsight:

Melden Sie sich bei Snowsight an.

Wechseln Sie zu einer Rolle mit Berechtigungen zum Zuweisen von Berechtigungen zu Rollen im Konto.

Wählen Sie im Navigationsmenü die Option Governance & security » Users & roles aus, und wählen Sie dann Roles aus.

Wählen Sie Table aus, suchen Sie die von Ihnen erstellte Rolle, und wählen Sie sie aus.

Wählen Sie auf der Seite mit den Rollendetails

» Manage global privileges aus.

» Manage global privileges aus.Wählen Sie unter Global privilege to grant die Berechtigung aus, die Sie der Rolle zuweisen möchten.

Wenn Sie möchten, dass die Rolle auch anderen Rollen diese Berechtigung erteilen kann, aktivieren Sie das Kontrollkästchen Grant option.

Wählen Sie Update Privileges aus.

Erstellen von kundenspezifischen Nur-Lese-Rollen¶

Angenommen, Sie benötigen eine Rolle, die auf die Abfrage aller Tabellen in einem bestimmten Schema beschränkt ist (z. B. d1.s1). Benutzer, die Befehle mithilfe dieser Rolle ausführen, können die Tabellendaten nicht aktualisieren, keine zusätzlichen Datenbankobjekte erstellen oder Tabellen löschen. Die Rolle beschränkt sich auf die Abfrage von Tabellendaten.

Um eine schreibgeschützte Rolle zu erstellen, führen Sie die unter Erstellen von kundenspezifischen Rollen beschriebenen grundlegenden Schritte aus. Gewähren Sie im Abschnitt Berechtigungen für eine Rolle erteilen der Nur-Lese-Rolle (in dieser Anleitung read_only genannt) die folgenden Objektberechtigungen:

Berechtigung |

Objekt |

Anmerkungen |

|---|---|---|

USAGE |

Warehouse |

Um ein Objekt (z. B. eine Tabelle oder Ansicht) abzufragen, muss eine Rolle die USAGE-Berechtigung für ein Warehouse haben. Das Warehouse stellt die Computeressourcen für die Ausführung der Abfrage bereit. |

SELECT |

Tabelle |

Um beliebige Objekte in einem Schema verwenden zu können, muss eine Rolle auch die USAGE-Berechtigung für Datenbank und Schema des Containers haben. |

Die GRANT <Berechtigung>-Anweisungen lauten wie folgt:

GRANT USAGE

ON DATABASE d1

TO ROLE read_only;

GRANT USAGE

ON SCHEMA d1.s1

TO ROLE read_only;

GRANT SELECT

ON ALL TABLES IN SCHEMA d1.s1

TO ROLE read_only;

GRANT USAGE

ON WAREHOUSE w1

TO ROLE read_only;

Bemerkung

Mit der Anweisung GRANT SELECT ON ALL TABLES IN SCHEMA <Schema> wird die SELECT-Berechtigung nur für alle vorhandenen Tabellen erteilt. Um der Rolle die SELECT-Berechtigung für alle zukünftigen Tabellen zu erteilen, führen Sie die folgende Anweisung aus:

GRANT SELECT ON FUTURE TABLES IN SCHEMA d1.s1 TO ROLE read_only;

Erstellen einer Rollenhierarchie¶

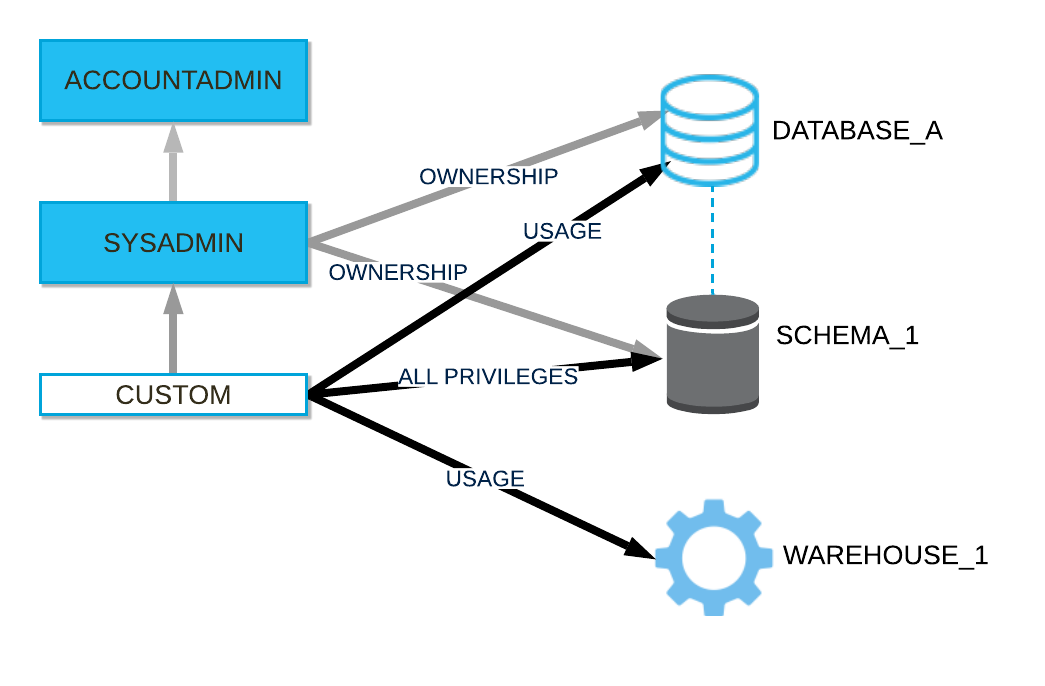

Wenn Sie kundenspezifischen Rollen erstellen, sollten Sie eine Rollenhierarchie erstellen, die letztendlich einer Administratorrolle auf höchster Ebene zugeordnet ist. Im Allgemeinen funktioniert die SYSADMIN-Rolle gut als Rolle, der alle anderen Rollen einer Hierarchie zugewiesen sind. Beachten Sie jedoch, dass jede Rolle mit ausreichenden Berechtigungen diese Funktion übernehmen könnte. Die SYSADMIN-Rolle ist eine vom System definierte Rolle, die über Berechtigungen verfügt, um Warehouses, Datenbanken und Datenbankobjekte in einem Konto zu erstellen und diese Berechtigungen anderen Rollen zu erteilen. In der Standardsystemhierarchie verwaltet die oberste Rolle ACCOUNTADMIN die Rolle des Systemadministrators.

Sie legen eine Rollenhierarchie an, indem Sie eine Rolle einer zweiten Rolle zuweisen. Sie können diese zweite Rolle dann einer dritten Rolle zuweisen. Die mit einer Rolle verbundenen Berechtigungen werden an alle Rollen vererbt, die in der Hierarchie über dieser Rolle stehen (d. h. die übergeordnete Rolle).

Die folgende Abbildung veranschaulicht beispielhaft die Rollenhierarchie und die Berechtigungen, über die jede Rolle verfügt:

Rolle einer anderen Rolle zuweisen¶

Weisen Sie die Rolle einer in der Rollenhierarchie übergeordneten Rolle zu. In diesem Beispiel weisen wir die in Erstellen von kundenspezifischen Rollen erstellte r1-Rolle der SYSADMIN-Rolle zu. Die SYSADMIN-Rolle erbt alle Objektberechtigungen, die der r1-Rolle erteilt wurden:

- SQL:

GRANT ROLE r1 TO ROLE sysadmin;

- Snowsight:

Melden Sie sich bei Snowsight an.

Wählen Sie im Navigationsmenü die Option Governance & security » Users & roles aus, und wählen Sie dann Roles aus.

Wählen Sie Table aus, und suchen Sie die Rolle, die Sie einer anderen Rolle zuweisen möchten. Beispiel:

r1.Wählen Sie im Bereich 0 roles have been granted R12 die Option Grant to Role aus.

Wählen Sie unter Role to receive grant die Option SYSADMIN aus.

Wählen Sie Grant aus.

Bemerkung

In einem komplexeren Beispiel können Sie die custom-Rolle einer anderen untergeordneten SYSADMIN-Rolle (oder einer anderen Administratorrolle, z. B. einer kundenspezifischen Rolle mit ausreichenden Berechtigungen zum Erstellen von Datenbanken) zuweisen. Die SYSADMIN-Rolle würde die kombinierten Berechtigungen erben, die der custom-Rolle und seiner übergeordneten Rolle erteilt wurden. Wenn die Rolle, die sich in der Hierarchie über der custom-Rolle befindet, irgendwelche Objekte besitzt, dann würde die Rollenhierarchie sicherstellen, dass Mitglieder der SYSADMIN-Rolle diese Objekte ebenfalls (indirekt) besitzen und sie wie erwartet verwalten können.

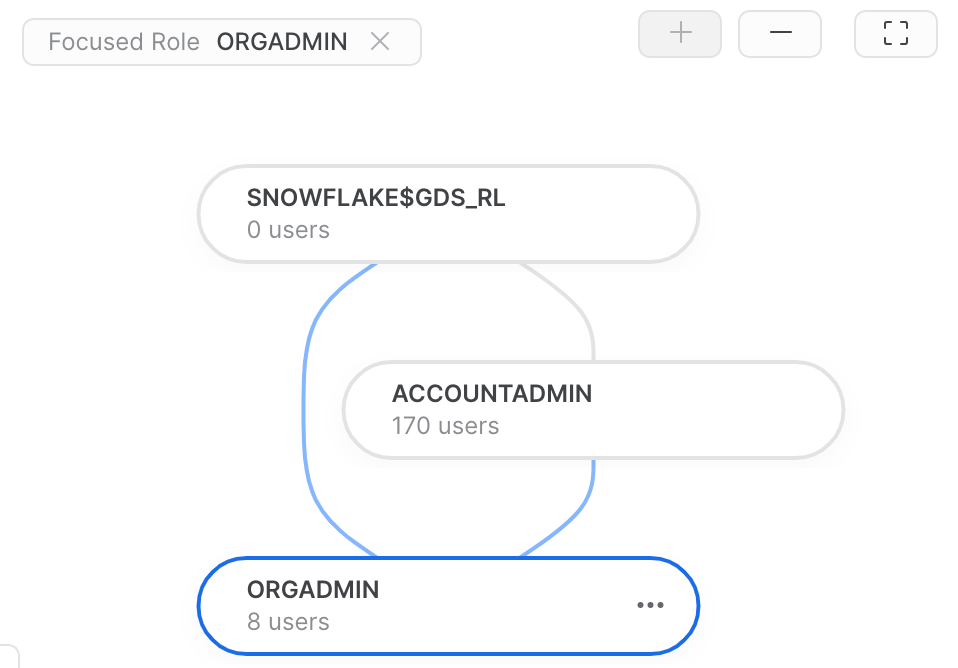

Rollenhierarchien in Snowsight untersuchen¶

Snowsight bietet ein Rollendiagramm, das die Hierarchie der Rollen in Ihrem Konto anzeigt. Das Diagramm ist in absteigender Reihenfolge der Hierarchie organisiert, sodass die Vererbung von übergeordneten an untergeordnete Rollen dargestellt wird. Bei Konten mit vielen Rollen kann das Laden des Diagramms einige Zeit dauern.

Bemerkung

Datenbankrollen werden im Rollendiagramm nicht angezeigt.

Um das Rollendiagramm zu öffnen, gehen Sie wie folgt vor:

Melden Sie sich bei Snowsight an.

Wählen Sie im Navigationsmenü die Option Governance & security » Users & roles aus.

Bei der Anzeige des Rollendiagramms können Sie eine einzelne Rolle oder einen einzelnen Benutzer auswählen, der dann in den Mittelpunkt des Rollendiagramms rückt. Zoomen Sie in der rechten oberen Ecke des Diagramms hinein und heraus, und zentrieren Sie das Diagramm auf die fokussierte Rolle bzw. den fokussierten Benutzer.

Wählen Sie eine Rolle aus, um Details zu der Rolle anzuzeigen, z. B. wann die Rolle erstellt wurde, die Eigentümerrolle, die Anzahl der Rollen, die der Rolle zugewiesen wurden, die Anzahl der Benutzer, denen die Rolle zugewiesen wurde, und die Möglichkeit, Zuweisungen für die Rolle zu verwalten.

Wenn Sie die Details zu einer Rolle anzeigen, können Sie das Menü  auswählen, um die Grafik auf die ausgewählte Rolle zu zentrieren oder die Detailseite der Rolle zu öffnen.

auswählen, um die Grafik auf die ausgewählte Rolle zu zentrieren oder die Detailseite der Rolle zu öffnen.

Erteilen von Berechtigungen an einen Benutzer¶

Ein Benutzer mit der Berechtigung MANAGE GRANTS für Objekte kann Benutzern direkt Berechtigungen erteilen. Weitere Informationen dazu finden Sie unter GRANT <Berechtigungen> … TO USER.

Um beispielsweise die USAGE-Berechtigung für eine Streamlit-Anwendung streamlitApp1 an user1 zu vergeben, führen Sie die folgenden Befehle aus:

GRANT USAGE ON WAREHOUSE w1 TO USER user1;

GRANT USAGE ON DATABASE d1 TO USER user1;

GRANT USAGE ON SCHEMA d1.s1 TO USER user1;

GRANT USAGE ON STREAMLIT `streamlitApp1` TO USER user1;

Bemerkung

Direkt an Benutzer vergebene Berechtigungen sind nur wirksam, wenn der Benutzer alle Sekundärrollen aktiviert hat.

Genauere Informationen über die Vergabe von Berechtigungen an Benutzer finden Sie unter Nutzungshinweise für GRANT <Berechtigungen>. .. TO USER.

Deaktivieren von UBAC¶

Wir verstehen, dass dieses neue Modell der Zugriffssteuerung Ihre Governance-Praktiken beeinträchtigen könnte. Wenn Sie UBAC in Ihrem Konto deaktivieren müssen, nachdem Bundle 2025_02 standardmäßig aktiviert wurde, verwenden Sie den Befehl ALTER_ACCOUNT, um den Kontoparameter DISABLE_USER_PRIVILEGE_GRANTS = TRUE zu setzen. Beispiel:

ALTER ACCOUNT SET DISABLE_USER_PRIVILEGE_GRANTS = TRUE;

Weitere Informationen zur Verwendung des Befehls ALTER ACCOUNT zum Festlegen von Kontoparametern finden Sie unter ALTER ACCOUNT. Weitere Informationen zum DISABLE_USER_PRIVILEGE_GRANTS-Parameter finden Sie unter DISABLE_USER_PRIVILEGE_GRANTS.

Festlegen zukünftiger Berechtigungszuweisungen zu Objekten¶

Um die Verwaltung von Berechtigungen zu vereinfachen, ermöglichen zukünftige Berechtigungen die Definition einer anfänglichen Reihe von Berechtigungen, die auf neue (d. h. zukünftige) Objekte eines bestimmten Typs in einer Datenbank oder einem Schema gewährt werden. Wenn in der Datenbank oder im Schema neue Objekte erstellt werden, werden die definierten Berechtigungen automatisch einer angegebenen Rolle erteilt.

Zukünftige Berechtigungszuweisungen definieren nur den anfänglichen Satz an Berechtigungen, die neuen Objekten eines angegebenen Typs erteilt werden. Nachdem ein einzelnes Objekt erstellt wurde, können Administratoren explizit zusätzliche Berechtigungen erteilen oder Berechtigungen für das Objekt widerrufen. Dies ermöglicht eine differenzierte Zugriffssteuerung über alle Objekte des Schemas bzw. der Datenbank.

Überlegungen zur Verwendung zukünftiger Berechtigungen¶

Wenn zukünftige Berechtigungszuweisungen zu demselben Objekttyp sowohl für eine Datenbank als auch für ein Schema in dieser Datenbank definiert werden, haben die Zuweisungen auf Schemaebene Vorrang vor den Zuweisungen auf Datenbankebene, und die Zuweisungen auf Datenbankebene werden ignoriert. Dieses Verhalten gilt für Berechtigungen auf zukünftige Objekte, die einer Rolle oder verschiedenen Rollen erteilt werden.

Mit den folgenden Anweisungen werden beispielsweise unterschiedliche Berechtigungen für Objekte desselben Typs auf Datenbank- und Schemaebene erteilt.

Rolle

r1wird die SELECT-Berechtigung für alle zukünftigen Tabellen der Datenbankd1erteilt:GRANT SELECT ON FUTURE TABLES IN DATABASE d1 TO ROLE r1;

Der Rolle

r2werden die Berechtigungen INSERT und DELETE für alle zukünftigen Tabellen erteilt, die im Schemad1.s1erstellt werden:GRANT INSERT,DELETE ON FUTURE TABLES IN SCHEMA d1.s1 TO ROLE r2;

Die zukünftigen Berechtigungszuweisungen der Rolle

r1für Objekttypen im Schemad1.s1werden vollständig ignoriert. Wenn im Schemad1.s1neue Tabellen erstellt werden, kommen nur die zukünftigen Berechtigungszuweisungen zur Anwendung, die für Tabellen der Roller2definiert wurden.Zukünftige Berechtigungszuweisungen auf Datenbankebene gelten sowohl für reguläre als auch für verwaltete Zugriffsschemas.

Definieren zukünftiger Berechtigungszuweisungen zu Datenbank- oder Schemaobjekten¶

Erteilen von Berechtigungen auf zukünftige Objekte eines bestimmten Typs mit dem Befehl GRANT <Berechtigungen> … TO ROLE und den Schlüsselwörtern ON FUTURE.

Entziehen zukünftiger Berechtigungszuweisungen von Datenbank- oder Schemaobjekten¶

Entziehen von Berechtigungen auf zukünftige Objekte mit dem Befehl REVOKE <Berechtigungen> … FROM ROLE und den Schlüsselwörtern ON FUTURE.

Klonen von Objekten und zukünftige Berechtigungszuweisungen¶

Wenn eine Datenbank oder ein Schema geklont wird, werden zukünftige Berechtigungszuweisungen in den Klon kopiert. Diese Verhaltensweise wahrt die Konsistenz mit den regulären Objektberechtigungen, d. h. Berechtigungen für ein Quellobjekt (d. h. die Datenbank) werden nicht auf seine Klone kopiert, aber Berechtigungen für alle untergeordneten Objekte (d. h. Tabellen in der Datenbank) werden auf die Klone kopiert.

Wenn ein Objekt in einem Schema geklont wird, werden alle zukünftigen Berechtigungszuweisungen, die für diesen Objekttyp im Schema definiert sind, auf das geklonte Objekt angewendet, es sei denn, die Option COPY GRANTS wird in der CREATE <Objekt>-Anweisung der Klonoperation angegeben. In diesem Fall behält das neue Objekt die Zugriffsberechtigungen des ursprünglichen Objekts bei und erbt nicht die zukünftigen Berechtigungszuweisungen für Objekte dieses Typs.

Verwalten zukünftiger Berechtigungszuweisungen zur klassischen Konsole¶

You can also define future grants using the Classic Console:

- Berechtigungen auf zukünftige Datenbankobjekte:

Klicken Sie auf die Zeile einer spezifischen Datenbank. Der Sicherheitsbereich wird geöffnet.

Wählen Sie Grant Privileges aus. Das Dialogfenster Grant Privileges wird geöffnet.

Wählen Sie in der Dropdown-Liste Grant privileges on die Option future

object_type(Objekttyp) aus, um zukünftige Berechtigungszuweisungen zu neuen Objekten eines bestimmten Objekttyps zu definieren.Wählen Sie in den übrigen Dropdown-Listen die Berechtigungen aus, die Sie den neuen Objekten des angegebenen Typs erteilen möchten, sowie die Rolle, der die Berechtigungen erteilt werden sollen.

Wählen Sie Grant Privileges aus.

- Berechtigungen auf zukünftige Schemaobjekte:

Klicken Sie auf die Zeile eines spezifischen Schemas. Der Sicherheitsbereich wird geöffnet.

Wählen Sie Grant Privileges aus. Das Dialogfenster Grant Privileges wird geöffnet.

Wählen Sie in der Dropdown-Liste Grant privileges on die Option future

object_type(Objekttyp) aus, um zukünftige Berechtigungszuweisungen zu neuen Objekten eines bestimmten Objekttyps zu definieren.Wählen Sie in den übrigen Dropdown-Listen die Berechtigungen aus, die Sie den neuen Objekten des angegebenen Typs erteilen möchten, sowie die Rolle, der die Berechtigungen erteilt werden sollen.

Wählen Sie Grant Privileges aus.

Um zukünftige Berechtigungszuweisungen in Snowsight zu verwalten, führen Sie SQL-Anweisungen in einem Arbeitsblatt aus.

Erstellen verwalteter Zugriffsschemas¶

Verwaltete Zugriffsschemas verbessern die Sicherheit, indem die Verwaltung von Berechtigungen für Objekte gesperrt wird.

In regulären (d. h. nicht verwalteten) Schemas können Objekteigentümer (d. h. eine Rolle mit der Berechtigung OWNERSHIP für ein Objekt) anderen Rollen Zugriff auf ihre Objekte gewähren, mit der Option, diesen Rollen zusätzlich die Möglichkeit zu geben, Objektberechtigungen zu verwalten.

Mit verwalteten Zugriffsschemas haben Objekteigentümer nun keine Möglichkeit mehr, Berechtigungsentscheidungen zu treffen. Nur der Schemaeigentümer (d. h. die Rolle mit der Berechtigung OWNERSHIP für das Schema) oder eine Rolle mit der Berechtigung MANAGE GRANTS kann Berechtigungen für Objekte im Schema gewähren, einschließlich zukünftige Berechtigungen, wodurch die Verwaltung der Berechtigungen zentralisiert wird.

Sie können eine Netzwerkrichtlinie entweder über die Weboberfläche oder mit SQL erstellen:

Classic Console: Click on Databases » <db_name> » Schemas » Create Schema.

- SQL:

Führen Sie eine CREATE SCHEMA-Anweisung mit den Schlüsselwörtern WITH MANAGED ACCESS aus.

Sie können ein reguläres Schema in ein verwaltetes Zugriffsschema (oder umgekehrt) ändern, indem Sie entweder die Weboberfläche oder SQL verwenden:

Classic Console: Click on Databases » <db_name> » Schemas » <schema_name> » Alter a schema.

- SQL:

Führen Sie eine ALTER SCHEMA-Anweisung mit den Schlüsselwörtern ENABLE | DISABLE MANAGED ACCESS aus.

In der folgenden Tabelle wird angegeben, welche Rollen Objektberechtigungen in einem regulären oder verwalteten Zugriffsschema verwalten können:

Rolle |

Kann Objektberechtigungen in einem regulären Schema erteilen |

Kann Objektberechtigungen in einem verwalteten Zugriffsschema erteilen |

|---|---|---|

SYSADMIN |

Nein |

Nein |

SECURITYADMIN oder höher |

Ja |

Ja |

Datenbankeigentümer |

Nein |

Nein |

Schemaeigentümer |

Nein |

Ja |

Objekteigentümer |

Ja |

Nein |

Jede Rolle mit der Berechtigung MANAGE GRANTS |

Ja |

Ja |

Verwalten von Objektberechtigungen mit Snowsight¶

Sie können Snowsight verwenden, um die Zuweisung von Datenbankobjektberechtigungen zu Rollen zu verwalten. Um diese Berechtigungen zu verwalten, verwenden Sie eine Rolle mit OWNERSHIP-Berechtigung für das Objekt oder mit globaler MANAGE GRANTS-Berechtigung.

Wenn Sie Snowsight zur Verwaltung von Berechtigungen verwenden, ist dies gleichbedeutend mit der Ausführung eines GRANT PRIVILEGE- oder REVOKE PRIVILEGE-Befehls in SQL. Sie können zum Beispiel Snowsight verwenden, um der Rolle ACCOUNTADMIN die Berechtigung USAGE für eine Ansicht zu erteilen.

Berechtigungen für Objekte erteilen¶

Gehen Sie wie folgt vor, um einer Rolle Berechtigungen für Datenbankobjekte zu erteilen:

Melden Sie sich bei Snowsight an.

Wählen Sie im Navigationsmenü die Option Catalog » Database Explorer aus.

Wählen Sie für eine bestimmte Datenbank und ein bestimmtes Schema ein Datenbankobjekt aus, für das Sie Berechtigungen erteilen möchten.

Suchen Sie in Object Details den Abschnitt Privileges.

Wählen Sie + Privilege aus.

Wählen Sie die Rolle aus, der Sie die Berechtigung zuweisen möchten.

Wählen Sie die Berechtigung aus, die Sie der Rolle erteilen möchten.

Wenn Sie möchten, dass die Rolle auch anderen Rollen diese Berechtigung erteilen kann, wählen Sie Grant option aus.

Wiederholen Sie die Schritte für jede Objektberechtigung, die Sie der Rolle erteilen möchten.

Wählen Sie Grant Privileges aus.

Berechtigungen für Objekte entziehen¶

Gehen Sie wie folgt vor, um einer Rolle die Berechtigungen für Datenbankobjekte zu entziehen:

Melden Sie sich bei Snowsight an.

Wählen Sie im Navigationsmenü die Option Catalog » Database Explorer aus.

Wählen Sie für eine bestimmte Datenbank und ein bestimmtes Schema ein Datenbankobjekt aus, dem Sie die Berechtigungen entziehen möchten.

Suchen Sie in Object Details den Abschnitt Privileges.

Wählen Sie für eine bestimmte aufgelistete Rolle das Bleistiftsymbol Edit Role aus, das angezeigt wird, wenn Sie den Mauszeiger über die Zeile bewegen.

Wählen Sie im angezeigten Dialogfeld die Option x aus, um einer bestimmten Rolle eine Berechtigung zu entziehen.

Wählen Sie Update Privileges aus.

Berechtigungen identifizieren, die der Rollen erteilt wurden¶

Um die einer bestimmten Rolle zugeteilten Berechtigungen anzuzeigen, können Sie den Befehl SHOW GRANTS ausführen oder in Snowsight Folgendes tun:

Melden Sie sich bei Snowsight an.

Wählen Sie im Navigationsmenü die Option Governance & security » Users & roles » Roles aus.

Wählen Sie Table aus, und bestimmen Sie die Rolle, für die Sie die erteilten Berechtigungen anzeigen möchten.

Wählen Sie die Rolle aus, für die Sie die erteilten Berechtigungen anzeigen möchten, um die Details anzuzeigen.

Überprüfen Sie den Bereich Privileges für die Rolle.

Möglichkeit zum Überwachen des Nutzungs- und Abrechnungsverlaufs durch Nichtkontoadministratoren über die klassische Konsole¶

Snowflake bietet umfangreiche Kontonutzungs- und Abrechnungsinformationen zu Datenspeicherung und -transfer sowie zu Warehouse-Nutzung und -Auslastung:

- Snowsight:

Wählen Sie im Navigationsmenü die Option Admin » Cost management aus.

- SQL:

Fragen Sie Folgendes ab:

Tabellenfunktionen (in Snowflake Information Schema):

Ansichten (in Account Usage):

Standardmäßig können diese Informationen nur von Kontoadministratoren abgerufen/angezeigt werden.

Bemerkung

Derzeit können Nutzungs- und Abrechnungsinformationen in Snowsight nur von Kontoadministratoren angezeigt werden. Es ist nicht möglich, anderen Rollen die Berechtigung zur Anzeige dieser Informationen zu erteilen.

Damit Benutzer, die keine Kontoadministratoren sind, auf diese Informationen zugreifen bzw. sie anzeigen können, erteilen Sie einer systemdefinierten oder kundenspezifischen Rolle die folgenden Berechtigungen. Wenn einer Rolle die Berechtigungen erteilt werden, können alle Benutzer, denen die Rolle zugewiesen wurde, auf diese historischen/nutzungsbezogenen Informationen zuzugreifen.

Berechtigung

Objekt

Beschreibung

MONITOR USAGE

Konto (d. h. globale Berechtigung)

Ermöglicht Benutzern, denen die Rolle zugewiesen wurde, Nutzungs- und Abrechnungsinformationen auf der Weboberfläche anzuzeigen und die entsprechenden Tabellenfunktionen im Information Schema abzufragen.

Darüber hinaus geben die Befehle SHOW DATABASES und SHOW WAREHOUSES bei dieser Berechtigung die Listen aller Datenbanken und Warehouses im Konto zurück, unabhängig von anderen Berechtigungen.

IMPORTED PRIVILEGES

snowflake-DatenbankErmöglicht Benutzern, denen die Rolle zugewiesen wurde, die Abfrage aller ACCOUNT USAGE-Ansichten, einschließlich der Ansichten mit Nutzungs- und Abrechnungsinformationen.

Weitere Informationen dazu finden Sie unter Ermöglicht anderen Rollen die Verwendung von Schemas in der SNOWFLAKE-Datenbank..

Erteilen Sie beispielsweise der Rolle custom folgende Berechtigungen:

GRANT MONITOR USAGE ON ACCOUNT TO ROLE custom;

GRANT IMPORTED PRIVILEGES ON DATABASE snowflake TO ROLE custom;