Configuração de um contêiner Azure para carregamento de dados¶

Configure o acesso seguro aos arquivos de dados armazenados em um contêiner do Microsoft Azure.

O Snowflake oferece suporte às seguintes opções:

- Opção 1:

Configure um objeto de integração de armazenamento para delegar a responsabilidade de autenticação do armazenamento externo em nuvem a uma entidade de segurança do serviço Azure. Uma entidade de segurança de serviço é uma identidade criada para uso com serviços como o Snowflake para acessar os recursos do Azure.

Esta opção facilita o gerenciamento do acesso de vários usuários a diferentes recursos no armazenamento do Azure. Uma integração de armazenamento armazena seus segredos para que você não precise fornecer um token SAS toda vez que criar um estágio externo.

Nota

O acesso ao armazenamento Azure blob em regiões governamentais usando uma integração de armazenamento está limitado a contas Snowflake hospedadas no Azure na mesma região governamental. Há suporte para o acesso ao seu armazenamento blob a partir de uma conta hospedada fora da região governamental utilizando credenciais diretas.

Confirme se o Snowflake oferece suporte à região do Azure em que seu armazenamento está hospedado. Para obter mais informações, consulte Supported cloud regions.

- Opção 2:

Gere um token de assinatura de acesso compartilhado (SAS) para conceder ao Snowflake acesso limitado a objetos em sua conta de armazenamento. Você pode então acessar um estágio externo (Azure) que faz referência ao contêiner usando o token SAS.

Nota

Para concluir as instruções neste tópico é necessário o acesso administrativo ao Azure. Se você não for um administrador do Azure, peça ao seu administrador do Azure para executar essas tarefas.

Para melhorar o desempenho da consulta para um estágio externo do Azure, configure seu roteamento de rede para usar o roteamento de rede da Microsoft. Para obter instruções, consulte a documentação do Azure.

Opção 1: configuração de uma integração de armazenamento do Snowflake¶

Esta seção descreve como usar integrações de armazenamento para permitir que o Snowflake leia e grave dados em um contêiner Azure referenciado em um estágio externo (Azure). As integrações são objetos Snowflake nomeados e de primeira classe que evitam a necessidade de passar credenciais explícitas de provedores de nuvens, tais como chaves secretas ou tokens de acesso. Os objetos de integração armazenam uma ID de usuário de gerenciamento de identidade e acesso do Azure (IAM) chamada registro de aplicativo. Um administrador em sua organização concede a esse aplicativo as permissões necessárias na conta Azure.

Uma integração também deve especificar contêineres (e caminhos opcionais) que limitam os locais que os usuários podem especificar ao criar estágios externos que utilizam a integração.

Nota

Para completar as instruções desta seção, é necessário obter permissões no Azure para gerenciar as contas de armazenamento. Se você não é um administrador Azure, peça a seu administrador Azure para realizar essas tarefas.

Nesta seção:

Etapa 1: crie uma integração de armazenamento em nuvem no Snowflake¶

Crie uma integração de armazenamento usando o comando CREATE STORAGE INTEGRATION. Uma integração de armazenamento é um objeto Snowflake que armazena uma entidade de serviço gerada para seu armazenamento em nuvem do Azure, juntamente com um conjunto opcional de locais de armazenamento permitidos ou bloqueados (ou seja, contêineres). Os administradores do provedor de nuvem em sua organização concedem permissões para os locais de armazenamento à entidade de segurança de serviço gerada. Esta opção permite que os usuários evitem fornecer credenciais ao criar estágios ou carregar dados.

Uma única integração de armazenamento pode oferecer suporte a vários estágios externos (ou seja, do Azure). O URL na definição do estágio deve estar alinhado aos contêineres Azure (e caminhos opcionais) especificados para o parâmetro STORAGE_ALLOWED_LOCATIONS.

Nota

Somente administradores de conta (usuários com a função ACCOUNTADMIN) ou uma função com o privilégio global CREATE INTEGRATION podem executar este comando SQL.

CREATE STORAGE INTEGRATION <integration_name>

TYPE = EXTERNAL_STAGE

STORAGE_PROVIDER = 'AZURE'

ENABLED = TRUE

AZURE_TENANT_ID = '<tenant_id>'

STORAGE_ALLOWED_LOCATIONS = ('azure://<account>.blob.core.windows.net/<container>/<path>/', 'azure://<account>.blob.core.windows.net/<container>/<path>/')

[ STORAGE_BLOCKED_LOCATIONS = ('azure://<account>.blob.core.windows.net/<container>/<path>/', 'azure://<account>.blob.core.windows.net/<container>/<path>/') ]

Onde:

integration_nameé o nome da nova integração.tenant_idé a ID de seu locatário do Office 365 ao qual pertencem as contas de armazenamento permitidas e bloqueadas. Uma integração de armazenamento pode se autenticar em apenas um locatário; portanto, os locais de armazenamento permitidos e bloqueados devem se referir a contas de armazenamento que pertençam a esse locatário.Para encontrar a ID de locatário, entre no portal do Azure e clique em Azure Active Directory » Properties. A ID do locatário é exibida no campo Tenant ID.

containeré o nome de um contêiner do Azure que armazena seus arquivos de dados (por exemplo,mycontainer). Os parâmetros STORAGE_ALLOWED_LOCATIONS e STORAGE_BLOCKED_LOCATIONS permitem ou bloqueiam o acesso a esses contêineres, respectivamente, quando estágios que fazem referência a essa integração são criados ou modificados.pathé um caminho opcional que pode ser usado para fornecer controle granular sobre diretórios lógicos no contêiner.

O exemplo a seguir cria uma integração que limita explicitamente os estágios externos que utilizam a integração para fazer referência a um de dois contêineres ou caminhos. Em uma etapa posterior, criaremos um estágio externo que referencia um desses contêineres e caminhos. Os múltiplos estágios externos que utilizam essa integração podem fazer referência aos contêineres e caminhos permitidos:

CREATE STORAGE INTEGRATION azure_int TYPE = EXTERNAL_STAGE STORAGE_PROVIDER = 'AZURE' ENABLED = TRUE AZURE_TENANT_ID = 'a123b4c5-1234-123a-a12b-1a23b45678c9' STORAGE_ALLOWED_LOCATIONS = ('azure://myaccount.blob.core.windows.net/mycontainer1/mypath1/', 'azure://myaccount.blob.core.windows.net/mycontainer2/mypath2/') STORAGE_BLOCKED_LOCATIONS = ('azure://myaccount.blob.core.windows.net/mycontainer1/mypath1/sensitivedata/', 'azure://myaccount.blob.core.windows.net/mycontainer2/mypath2/sensitivedata/');

Etapa 2: Conceder ao Snowflake acesso aos locais de armazenamento¶

Execute o comando DESCRIBE INTEGRATION para recuperar o URL de consentimento:

DESC STORAGE INTEGRATION <integration_name>;

Onde:

integration_nameé o nome da integração que você criou em Etapa 1: Criar uma integração de armazenamento em nuvem no Snowflake.

Observe os valores nas colunas seguintes:

- AZURE_CONSENT_URL:

URL para a página de solicitação de permissões da Microsoft.

- AZURE_MULTI_TENANT_APP_NAME:

Nome do aplicativo cliente do Snowflake criado para sua conta. Em uma etapa posterior desta seção, você precisará conceder a este aplicativo as permissões necessárias para obter um token de acesso para seus locais de armazenamento permitidos.

Em um navegador da Web, navegue até o URL na coluna AZURE_CONSENT_URL. A página exibe uma página de solicitação de permissões da Microsoft.

Clique no botão Accept. Esta ação permite que a entidade de segurança do serviço Azure criada para sua conta Snowflake tenha um token de acesso em recursos específicos dentro de seu locatário. A obtenção de um token de acesso só tem sucesso se você conceder à entidade de segurança de serviço as permissões apropriadas sobre o contêiner (consulte a próxima etapa).

A página de solicitações de permissão da Microsoft é redirecionada para o site corporativo da Snowflake (snowflake.com).

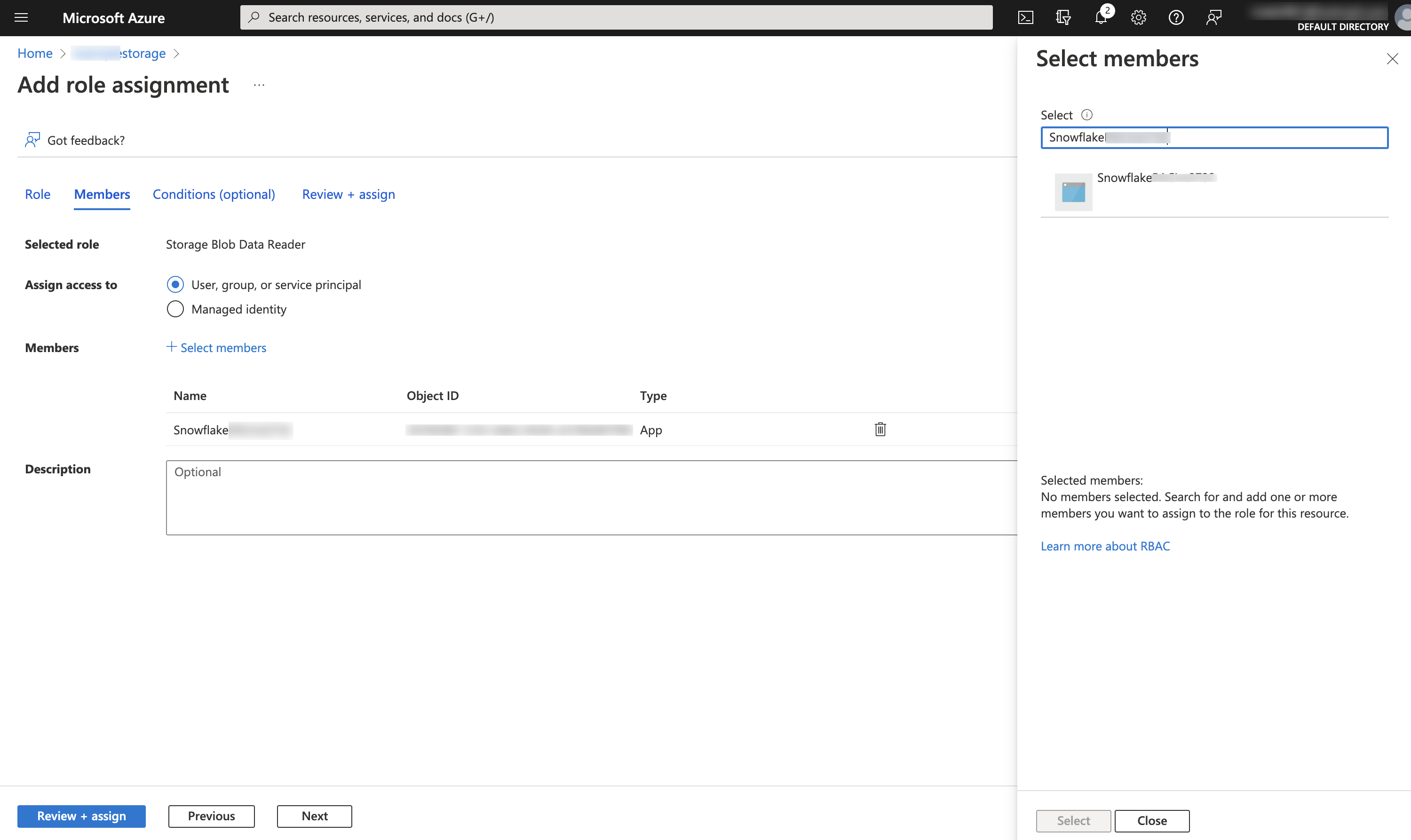

Entre no portal do Microsoft Azure.

Navegue até Azure Services » Storage Accounts. Clique no nome da conta de armazenamento à qual você está concedendo acesso à entidade de serviço Snowflake.

Clique em Access Control (IAM) » Add role assignment.

Selecione a função desejada para conceder à entidade de segurança do serviço Snowflake:

Storage Blob Data Readerconcede acesso somente leitura. Isso permite o carregamento de dados de arquivos preparados na conta de armazenamento.Storage Blob Data Contributorconcede acesso para leitura e gravação. Isso permite carregar ou descarregar dados de ou para arquivos preparados na conta de armazenamento. A função também permite executar o comando REMOVE para remover arquivos preparados na conta de armazenamento.

Pesquise a entidade de segurança do serviço Snowflake. Esta é a identidade na propriedade AZURE_MULTI_TENANT_APP_NAME na saída DESC STORAGE INTEGRATION (na Etapa 1). Pesquise a cadeia de cadeia de caracteres antes do sublinhado na propriedade AZURE_MULTI_TENANT_APP_NAME.

Importante

Pode levar uma hora ou mais para que o Azure crie a entidade de segurança do serviço Snowflake solicitada por meio da página de solicitação da Microsoft nesta seção. Se a entidade de segurança de serviço não estiver disponível imediatamente, recomendamos esperar uma ou duas horas e depois procurar novamente.

Se você excluir a entidade de segurança do serviço, a integração de armazenamento deixa de funcionar.

Clique no botão Review + assign.

Nota

De acordo com a documentação do Microsoft Azure, as atribuições de funções podem levar até cinco minutos para se propagar.

O Snowflake armazena em cache as credenciais temporárias por um período que não pode exceder o tempo de expiração de 60 minutos. Se você revogar o acesso do Snowflake, os usuários podem ser capazes de listar arquivos e carregar dados a partir do local de armazenamento em nuvem até que o cache expire.

Nota

Você pode usar a função SYSTEM$VALIDATE_STORAGE_INTEGRATION para validar a configuração de sua integração de armazenamento.

Etapa 3: criar um estágio externo¶

Crie um estágio externo (Azure) que faça referência à integração de armazenamento que você criou na Etapa 1: Criar uma integração de armazenamento em nuvem no Snowflake (neste tópico).

Nota

Criar um estágio que utilize uma integração de armazenamento requer uma função que tenha o privilégio CREATE STAGE para o esquema, bem como o privilégio USAGE sobre a integração de armazenamento. Por exemplo:

GRANT CREATE STAGE ON SCHEMA public TO ROLE myrole; GRANT USAGE ON INTEGRATION azure_int TO ROLE myrole;

Para fazer referência a uma integração de armazenamento na instrução CREATE STAGE, a função deve ter o privilégio USAGE para o objeto de integração de armazenamento.

Coloque uma barra (

/) no valor do URL para filtrar o caminho de pasta especificado. Se a barra for omitida, todos os arquivos e pastas começando com o prefixo para o caminho especificado serão incluídos.Note que a barra é obrigatória para acessar e recuperar arquivos de dados não estruturados no estágio.

Crie o estágio usando o comando CREATE STAGE.

Por exemplo, defina mydb.public como o esquema e banco de dados atual para a sessão do usuário e depois crie um estágio chamado my_azure_stage. Neste exemplo, o estágio faz referência ao contêiner Azure e ao caminho mycontainer1/path1, que são compatíveis com a integração. O estágio também faz referência a um objeto de formato de arquivo nomeado chamado my_csv_format:

USE SCHEMA mydb.public; CREATE STAGE my_azure_stage STORAGE_INTEGRATION = azure_int URL = 'azure://myaccount.blob.core.windows.net/container1/path1' FILE_FORMAT = my_csv_format;

Nota

O proprietário do estágio (ou seja, a função com o privilégio OWNERSHIP no estágio) deve ter o privilégio USAGE sobre a integração de armazenamento.

Para carregar ou descarregar dados de ou para um estágio que utiliza uma integração, uma função deve ter o privilégio USAGE sobre o estágio. Não é necessário ter também o privilégio USAGE sobre a integração de armazenamento.

Use o ponto de extremidade

blob.core.windows.netpara todos os tipos com suporte de contas de armazenamento de blobs Azure, incluindo Data Lake Storage Gen2.O parâmetro STORAGE_INTEGRATION é tratado separadamente de outros parâmetros de estágio, tais como FILE_FORMAT. O suporte para esses outros parâmetros é o mesmo, independentemente da integração utilizada para acessar seu contêiner Azure.

Opção 2: geração de um token SAS¶

Etapa 1: gerar o token SAS¶

As seguintes instruções passo a passo descrevem como gerar um token SAS para conceder ao Snowflake acesso limitado a objetos em sua conta de armazenamento:

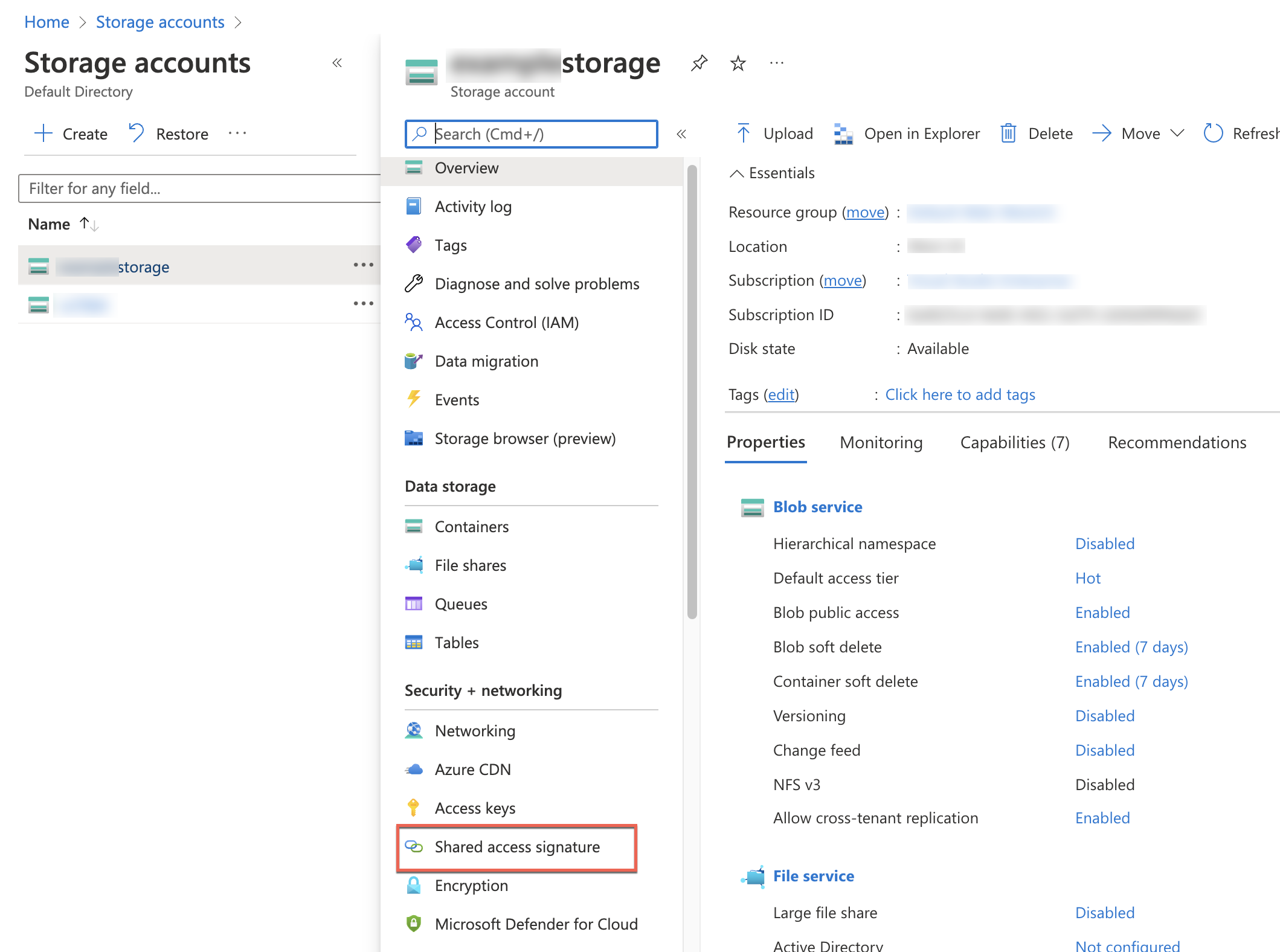

Faça login no portal Azure.

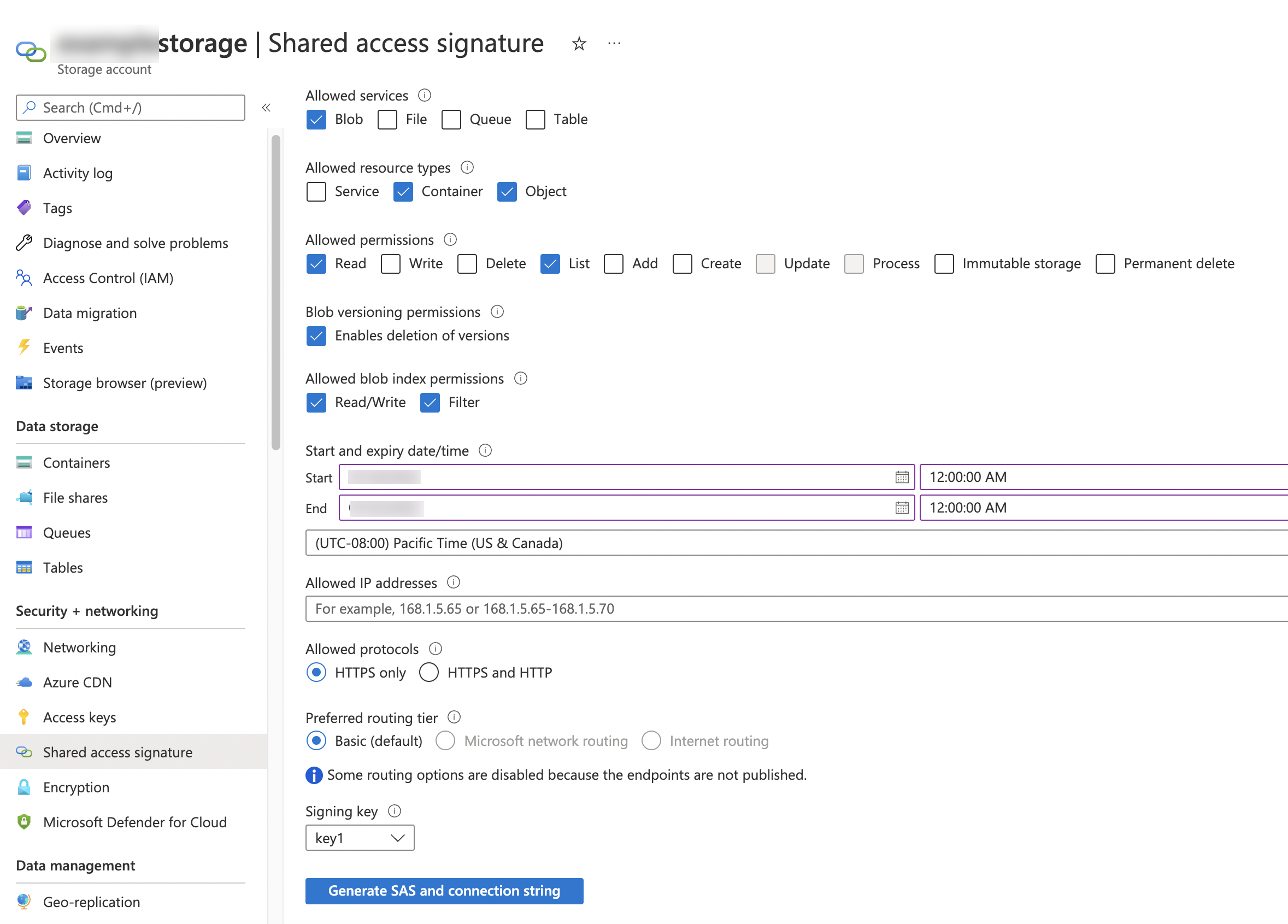

No painel inicial, escolha Storage Accounts » <storage_account>. Em Security + networking, escolha Shared access signature.

Selecione o seguinte Serviços permitidos:

Blob

Selecione o seguinte Tipos de recursos permitidos:

Container(necessário para listar objetos na conta de armazenamento)Object(necessário para ler/gravar objetos de/para a conta de armazenamento)

Selecione as seguintes permissões permitidas para carregar arquivos de dados dos recursos Azure:

Leitura

Lista

As permissões

Write,AddeCreatetambém são necessárias se você planeja descarregar arquivos para um contêiner. Além disso, para usar a opçãoPURGE = TRUE, é necessária a permissãoPermanent Delete.Especifique as datas/horas de início e expiração do token SAS. Como parte de um plano de segurança geral, você pode gerar um token SAS diferente periodicamente.

Deixe em branco o campo Endereços IP permitidos e especifique HTTPS only ou HTTPS and HTTP sob Allowed protocols.

Clique no botão Generate SAS and connection string. Registre o valor completo no campo SAS token, começando com e incluindo

?. Este é seu token SAS. Você especificará esse token quando criar um estágio externo.

Etapa 2: criar um estágio externo¶

Crie um estágio externo (Azure) que faça referência ao token SAS gerado em Etapa 1: Gerar o token SAS (neste tópico).

O exemplo a seguir usa SQL para criar um estágio externo chamado my_azure_stage que inclui as credenciais Azure e uma chave mestra de criptografia. O estágio URL faz referência à conta Azure myaccount. Os arquivos de dados são armazenados no contêiner mycontainer e no caminho /load/files. O estágio faz referência a um objeto de formato de arquivo nomeado chamado my_csv_format. Observe que o exemplo trunca o valor MASTER_KEY:

CREATE OR REPLACE STAGE my_azure_stage URL='azure://myaccount.blob.core.windows.net/mycontainer/load/files' CREDENTIALS=(AZURE_SAS_TOKEN='?sv=2016-05-31&ss=b&srt=sco&sp=rwdl&se=2018-06-27T10:05:50Z&st=2017-06-27T02:05:50Z&spr=https,http&sig=bgqQwoXwxzuD2GJfagRg7VOS8hzNr3QLT7rhS8OFRLQ%3D') ENCRYPTION=(TYPE='AZURE_CSE' MASTER_KEY = 'kPx...') FILE_FORMAT = my_csv_format;

Observe que os valores AZURE_SAS_TOKEN e MASTER_KEY utilizados neste exemplo são apenas para fins ilustrativos.

Nota

Ao especificar um objeto de formato de arquivo nomeado (ou opções individuais de formato de arquivo) para o estágio, não é necessário especificar posteriormente as mesmas opções de formato de arquivo no comando COPY usado para carregar dados do estágio. Para obter mais informações sobre os objetos de formato de arquivo e opções, consulte CREATE FILE FORMAT.

Criptografia de arquivos de dados¶

Habilite o Azure Storage Service Encryption (SSE) para dados em repouso diretamente em sua conta de armazenamento e o Snowflake tratará os dados corretamente. Para obter mais informações, consulte a documentação do Azure no SSE.

Além disso, o Snowflake oferece suporte à criptografia do lado do cliente para descriptografar arquivos preparados em contêineres Azure.

Criptografia do lado do cliente:

AZURE_CSE: Exige um valor MASTER_KEY. Para obter mais informações, consulte as informações sobre criptografia do lado do cliente na documentação do Microsoft Azure.

Nota

Blobs de bloco e blobs de anexação são compatíveis com criptografia do lado do cliente, mas blobs de página não são compatíveis.

Próximo: Criação de um estágio Azure