Automatisches Aktualisieren externer Tabellen für Amazon S3¶

Sie können externe Tabellen erstellen und die Metadaten der externen Tabellen automatisch aktualisieren, indem Sie Amazon SQS (Simple Queue Service)-Benachrichtigungen für einen S3-Bucket verwenden. Bei dieser Operation werden die Metadaten mit dem neuesten Satz zugeordneter Dateien im externen Stagingbereich und Pfad synchronisiert:

Neue Dateien im Pfad werden zu den Tabellenmetadaten hinzugefügt.

Änderungen an Dateien im Pfad werden in den Tabellenmetadaten aktualisiert.

Dateien, die sich nicht mehr im Pfad befinden, werden aus den Tabellenmetadaten entfernt.

Voraussetzungen¶

Bevor Sie fortfahren, vergewissern Sie sich, dass Sie die folgenden Voraussetzungen erfüllen:

Dieses Feature ist auf Snowflake-Konten in Amazon Web Services (AWS) beschränkt.

Um die unter diesem Thema beschriebenen Aufgaben auszuführen, müssen Sie eine Rolle verwenden, die über die Berechtigungen CREATE STAGE und CREATE EXTERNAL TABLE für ein Schema verfügt.

Außerdem benötigen Sie Administratorzugriff auf AWS. Wenn Sie kein AWS-Administrator sind, bitten Sie Ihren AWS-Administrator, die erforderlichen Schritte zum Konfigurieren von AWS-Ereignisbenachrichtigungen auszuführen.

Snowflake empfiehlt, nur unterstützte Ereignisse für externe Tabelle zu senden, um Kosten, Ereignisrauschen und Latenz zu reduzieren.

Externe Tabellen unterstützen keine Speicherversionierung (S3-Versionierung, Objekt-Versionierung in Google Cloud Storage oder Versionierung für Azure Storage).

Beschränkungen bei der automatischen Aktualisierung externer Tabellen durch Verwendung von Amazon SQS¶

Kunden von Virtual Private Snowflake (VPS) und AWS PrivateLink: Amazon SQS wird von AWS derzeit nicht als VPC-Endpunkt unterstützt. Obwohl AWS-Dienste innerhalb einer VPC (einschließlich VPS) mit SQS kommunizieren können, befindet sich dieser Datenverkehr nicht innerhalb der VPC und wird daher nicht durch die VPC geschützt.

SQS-Benachrichtigungen informieren Snowflake, wenn neue Dateien in überwachten S3-Buckets eintreffen und ladebereit sind. SQS-Benachrichtigungen enthalten das S3-Ereignis und eine Liste der Dateinamen. Sie enthalten nicht die tatsächlich in den Dateien vorliegenden Daten.

Unterstützung von Cloudplattformen¶

Das Auslösen automatischer Aktualisierungen von externen Metadaten mit S3-Ereignismeldungen wird nur von Snowflake-Konten unterstützt, die auf AWS gehostet werden.

Konfigurieren des sicheren Zugriffs auf Cloudspeicher¶

Wichtig

Wenn Sie bereits den sicheren Zugriff auf den S3-Bucket konfiguriert haben, in dem Ihre Datendateien gespeichert sind, überspringen Sie diesen Abschnitt, und fahren Sie fort mit Erstellen einer neuen S3-Ereignisbenachrichtigung oder Verwenden einer vorhandenen Benachrichtigung.

In diesem Abschnitt wird beschrieben, wie Sie mit Speicherintegrationen dafür sorgen können, dass Snowflake Daten aus einem Amazon S3-Bucket lesen und in einen S3-Bucket schreiben kann, auf den in einem externen (d. h. S3) Stagingbereich verwiesen wird. Integrationen sind benannte First-Class-Snowflake-Objekte, bei denen keine expliziten Cloudanbieter-Anmeldeinformationen wie geheime Schlüssel oder Zugriffstoken übergeben werden müssen. Integrationsobjekte speichern eine AWS Identity and Access Management (IAM)-Benutzer-ID. Ein Administrator in Ihrem Unternehmen gewährt die Integrationsberechtigungen für IAM-Benutzer im AWS-Konto.

Eine Integration kann auch Buckets (und optionale Pfade) auflisten, um so die Speicherorte zu beschränken, die von Benutzern beim Erstellen der von der Integration verwendeten externen Stagingbereiche angeben werden können.

Bemerkung

Zum Ausführen der Anweisungen unter diesem Thema sind Berechtigungen in AWS zum Erstellen und Verwalten von IAM-Richtlinien und -Rollen erforderlich. Wenn Sie kein AWS-Administrator sind, bitten Sie Ihren AWS-Administrator, diese Aufgaben auszuführen.

Beachten Sie, dass derzeit der Zugriff auf S3-Speicher in Regionen für Regierungsbehörden über eine Speicherintegration auf Snowflake-Konten beschränkt ist, die auf AWS in derselben Region gehostet werden. Der Zugriff auf Ihren S3-Speicher von einem Konto, das außerhalb der Region der Regierungsbehörden gehostet wird, wird unter Verwendung direkter Anmeldeinformationen aber unterstützt.

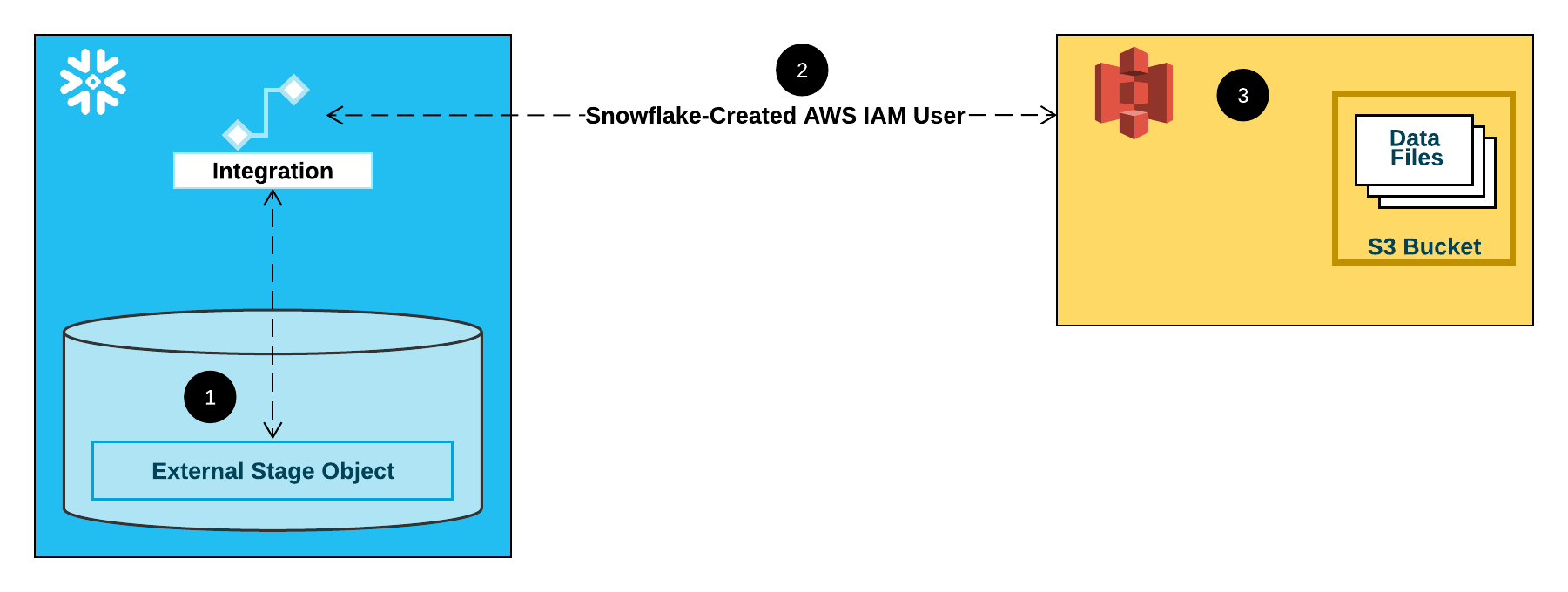

Die folgende Abbildung zeigt den Integrationsablauf für einen S3-Stagingbereich:

Ein externer (d. h. S3) Stagingbereich verweist in seiner Definition auf ein Speicherintegrationsobjekt.

Snowflake ordnet die Speicherintegration automatisch einem für Ihr Konto erstellten S3-IAM-Benutzer zu. Snowflake erstellt einen einzelnen IAM-Benutzer, auf den von allen S3-Speicherintegrationen in Ihrem Snowflake-Konto verwiesen wird.

Ein AWS-Administrator in Ihrem Unternehmen gewährt dem IAM-Benutzer die Berechtigung, auf den in der Stagingbereichsdefinition angegebenen Bucket zuzugreifen. Beachten Sie, dass viele externe Stagingbereichsobjekte auf unterschiedliche Buckets und Pfade verweisen und dieselbe Speicherintegration zur Authentifizierung verwenden können.

Wenn ein Benutzer Daten aus einem oder in einen Stagingbereich lädt, überprüft Snowflake erst die Berechtigungen, die dem IAM-Benutzer für den Bucket erteilt wurden, bevor Zugriff gewährt oder verweigert wird.

Wichtig

Snowflake empfiehlt dringend, einen sicheren Zugriff zu konfigurieren, damit Sie beim Zugriff auf den Cloudspeicher keine IAM-Anmeldeinformationen angeben müssen. Weitere Optionen für den Speicherzugriff finden Sie unter Konfigurieren des sicheren Zugriffs auf Amazon S3.

Schritt 1: Zugriffsberechtigungen für den S3-Bucket konfigurieren¶

Anforderungen an die AWS-Zugriffssteuerung¶

Snowflake benötigt die folgenden Berechtigungen für einen S3-Bucket und -Ordner, um auf Dateien im Ordner (und in Unterordnern) zugreifen zu können:

s3:GetBucketLocations3:GetObjects3:GetObjectVersions3:ListBucket

Als Best Practice empfiehlt Snowflake für den Zugriff von Snowflake auf den S3-Bucket die Erstellung einer IAM-Richtlinie. Sie können dann die Richtlinie an die Rolle anhängen und anschließend die von AWS für die Rolle generierten Sicherheitsanmeldeinformationen verwenden, um auf Dateien im Bucket zuzugreifen.

IAM-Richtlinie erstellen¶

Führen Sie die folgenden Schritte aus, um die Zugriffsberechtigungen für Snowflake für den Zugriff auf Ihren S3-Bucket zu konfigurieren:

Melden Sie sich bei der AWS-Managementkonsole an.

Suchen Sie auf dem Home-Dashboard nach IAM, und wählen Sie es aus.

Wählen Sie im linken Navigationsbereich Account settings aus.

Unter Security Token Service (STS) in der Liste Endpoints finden Sie die Snowflake-Region, in der sich Ihr Konto befindet.

Wenn STS status inaktiv ist, stellen Sie den Umschalter auf Active.

Wählen Sie im linken Navigationsbereich Policies aus.

Wählen Sie Create Policy aus.

Wählen Sie unter Policy editor die Option JSON aus.

Um ein Richtliniendokument hinzuzufügen, das Snowflake den Zugriff auf den S3-Bucket und -Ordner ermöglicht, kopieren Sie den folgenden Syntaxblock, und fügen Sie ihn in den Richtlinieneditor ein:

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "s3:GetObject", "s3:GetObjectVersion" ], "Resource": "arn:aws:s3:::<bucket>/<prefix>/*" }, { "Effect": "Allow", "Action": [ "s3:ListBucket", "s3:GetBucketLocation" ], "Resource": "arn:aws:s3:::<bucket>", "Condition": { "StringLike": { "s3:prefix": [ "<prefix>/*" ] } } } ] }

Bemerkung

Das Richtliniendokument (im JSON-Format) gibt Snowflake die erforderlichen Berechtigungen zum Laden oder Entladen von Daten über einen einzigen Bucket- und Ordnerpfad.

Amazon Resource Names (ARN) für Buckets in Regionen für Regierungsbehörden haben das Präfix

arn:aws-us-gov:s3:::.Durch Setzen der Bedingung

"s3:prefix":auf entweder["*"]oder["<Pfad>/*"]wird Zugriff auf alle Präfixe im angegebenen Bucket bzw. Pfad im Bucket gewährt.AWS-Richtlinien unterstützen eine Vielzahl von unterschiedlichen Sicherheitsanwendungsfällen.

Ersetzen Sie

bucketundprefixdurch den tatsächlichen Bucket-Namen bzw. das Ordnerpfad-Präfix.Wählen Sie Next aus.

Geben Sie unter Policy name den Namen der Richtlinie (z. B.

snowflake_access) und unter Description eine optionale Beschreibung ein.Wählen Sie Create policy aus.

Schritt 2: Diie IAM-Rolle in AWS erstellen¶

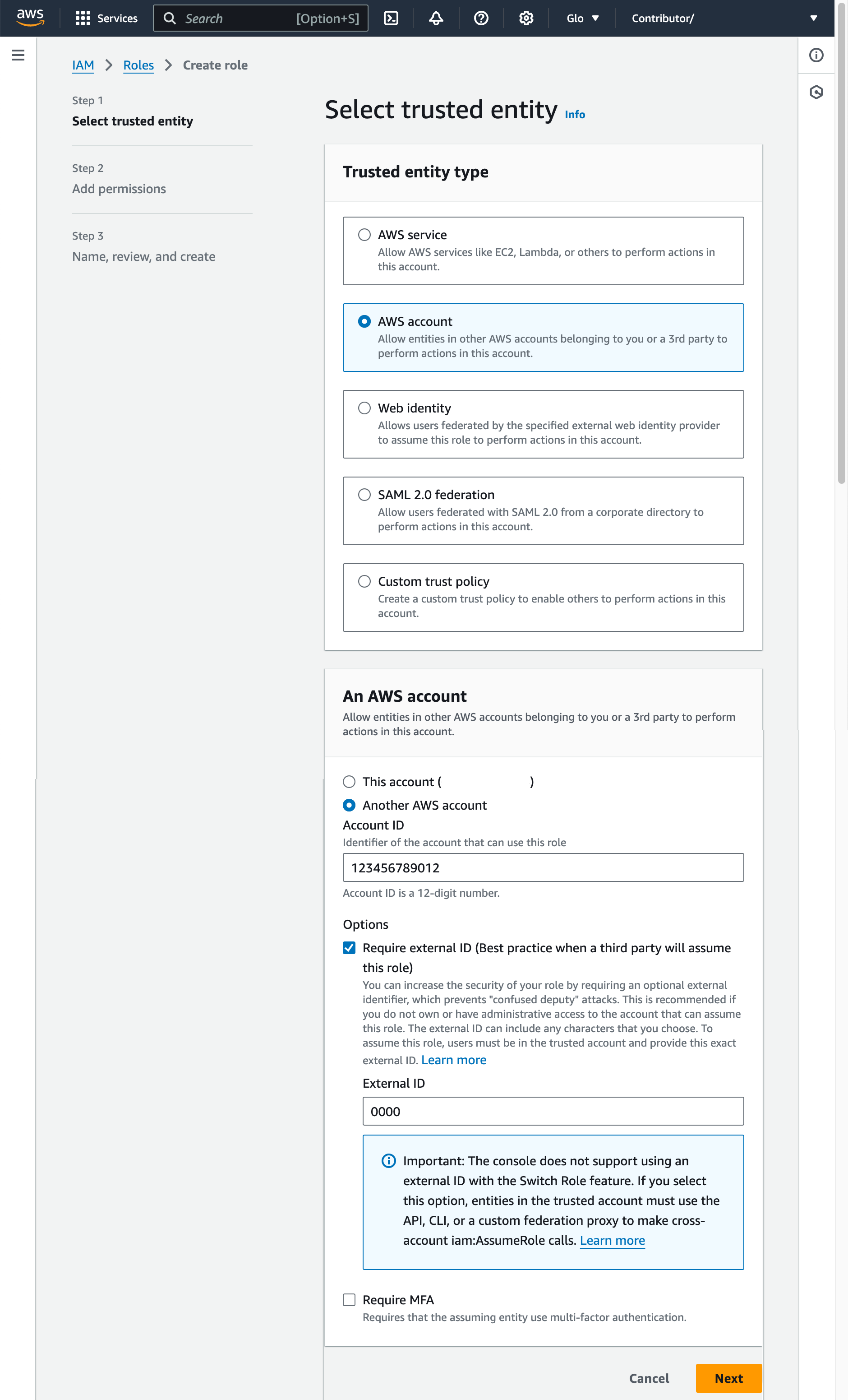

Um die Zugriffsberechtigungen für Snowflake in der AWS-Managementkonsole zu konfigurieren, gehen Sie wie folgt vor:

Wählen Sie im linken Navigationsbereich des Identity and Access Management (IAM)-Dashboards die Option Roles aus.

Wählen Sie Create role aus.

Wählen Sie AWS account als Typ der vertrauenswürdigen Entität aus.

Wählen Sie Another AWS account aus.

Geben Sie im Feld Account ID vorläufig Ihre eigene AWS-Konto-ID ein. Später werden Sie die Vertrauensstellung ändern und Snowflake Zugriff gewähren.

Wählen Sie die Option Require external ID aus. Eine externe ID wird verwendet, um einer dritten Partei wie Snowflake Zugriff auf Ihre AWS-Ressourcen (wie S3-Buckets) zu gewähren.

Geben Sie eine Platzhalter-ID ein, z. B.

0000. In einem späteren Schritt werden Sie die Vertrauensstellung für Ihre IAM-Rolle ändern und die externe ID Ihrer Speicherintegration angeben.Wählen Sie Next aus.

Wählen Sie die Richtlinie aus, die Sie in Schritt 1: Zugriffsberechtigungen für den S3-Bucket konfigurieren (unter diesem Thema) erstellt haben.

Wählen Sie Next aus.

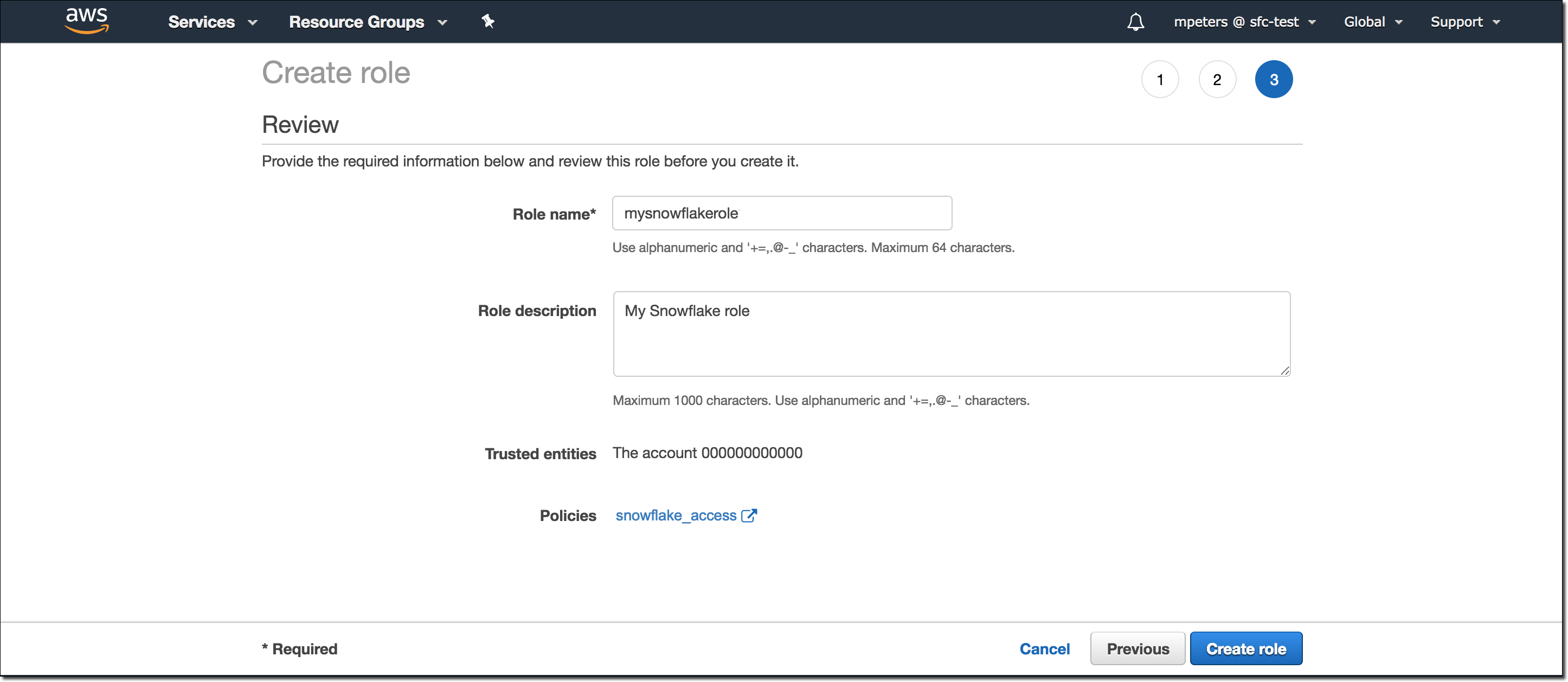

Geben Sie einen Namen und eine Beschreibung für die Rolle ein, und wählen Sie Create role aus.

Sie haben nun eine IAM-Richtlinie für einen Bucket erstellt, eine IAM-Rolle erstellt und die Richtlinie an die Rolle angehängt.

Notieren Sie den Wert von Role ARN, der auf der Übersichtsseite der Rolle angegeben ist. Im nächsten Schritt erstellen Sie eine Snowflake-Integration, die auf diese Rolle verweist.

Bemerkung

Snowflake speichert die temporären Anmeldedaten für einen Zeitraum, der die 60-minütige Ablaufzeit nicht überschreiten darf. Wenn Sie den Zugriff von Snowflake widerrufen, sind Benutzer vor Ablauf des Cache möglicherweise in der Lage, die am Cloudspeicherort befindlichen Dateien aufzulisten und auf die Daten zuzugreifen.

Schritt 3: Eine Cloud Storage-Integration in Snowflake erstellen¶

Erstellen Sie mit dem Befehl CREATE STORAGE INTEGRATION eine Speicherintegration. Eine Speicherintegration ist ein Snowflake-Objekt, das einen generierten Benutzer für das Identitäts- und Zugriffsmanagement (IAM) für Ihren S3-Cloud-Speicher speichert, zusammen mit einem optionalen Satz von erlaubten oder gesperrten Speicherorten (d. h. Buckets). Cloudanbieter-Administratoren in Ihrer Organisation erteilen dem generierten Benutzer Berechtigungen für die Speicherorte. Dank dieser Option müssen Benutzer beim Erstellen von Stagingbereichen oder beim Laden von Daten keine Anmeldeinformationen eingeben.

Eine einzige Speicherintegration kann mehrere externe (d. h. S3) Stagingbereiche unterstützen. Die URL in der Stagingbereichsdefinition muss mit den für den Parameter STORAGE_ALLOWED_LOCATIONS angegebenen S3-Buckets (und optionalen Pfaden) übereinstimmen.

Bemerkung

Dieser SQL-Befehl kann nur von Kontoadministratoren (Benutzer mit der Rolle ACCOUNTADMIN) oder von Rollen mit der globalen Berechtigung CREATE INTEGRATION ausgeführt werden.

CREATE STORAGE INTEGRATION <integration_name>

TYPE = EXTERNAL_STAGE

STORAGE_PROVIDER = 'S3'

ENABLED = TRUE

STORAGE_AWS_ROLE_ARN = '<iam_role>'

STORAGE_ALLOWED_LOCATIONS = ('<protocol>://<bucket>/<path>/', '<protocol>://<bucket>/<path>/')

[ STORAGE_BLOCKED_LOCATIONS = ('<protocol>://<bucket>/<path>/', '<protocol>://<bucket>/<path>/') ]

Wobei:

integration_nameist der Name der neuen Integration.iam_roleist der Amazon Resource Name (ARN) der Rolle, die Sie in Schritt 2: Die IAM-Rolle in AWS erstellen (unter diesem Thema) erstellt haben.protocolist eine der folgenden Optionen:s3bezieht sich auf S3-Speicher in öffentlichen AWS-Regionen außerhalb Chinas.s3chinabezieht sich auf S3-Speicher in öffentlichen AWS-Regionen in China.s3govbezieht sich auf S3-Speicher in Regionen für Regierungsbehörden.

bucketist der Name eines S3-Buckets, in dem Ihre Datendateien gespeichert sind (z. B.mybucket). Die erforderlichen Parameter STORAGE_ALLOWED_LOCATIONS und STORAGE_BLOCKED_LOCATIONS beschränken bzw. blockieren den Zugriff auf diese Buckets, wenn Stagingbereiche, die auf diese Integration verweisen, erstellt oder geändert werden.pathist ein optionaler Pfad, mit dem Sie Objekte im Bucket genauer steuern können.

Das folgende Beispiel erstellt eine Integration, die den Zugriff auf alle Buckets im Konto erlaubt, aber den Zugriff auf die definierten sensitivedata-Ordner blockiert.

Zusätzliche externe Stagingbereiche, die diese Integration ebenfalls verwenden, können auf die zulässigen Buckets und Pfade verweisen:

CREATE STORAGE INTEGRATION s3_int

TYPE = EXTERNAL_STAGE

STORAGE_PROVIDER = 'S3'

ENABLED = TRUE

STORAGE_AWS_ROLE_ARN = 'arn:aws:iam::001234567890:role/myrole'

STORAGE_ALLOWED_LOCATIONS = ('*')

STORAGE_BLOCKED_LOCATIONS = ('s3://mybucket1/mypath1/sensitivedata/', 's3://mybucket2/mypath2/sensitivedata/');

Bemerkung

Optional können Sie den Parameter STORAGE_AWS_EXTERNAL_ID verwenden, um Ihre eigene externe ID anzugeben. Sie können diese Option wählen, um dieselbe externe ID für mehrere externe Volumes und/oder Speicherintegrationen zu verwenden.

Schritt 4: Den AWSIAM-Benutzer für Ihr Snowflake-Konto abrufen¶

Um den ARN des IAM-Benutzers abzurufen, der für Ihr Snowflake-Konto automatisch erstellt wurde, verwenden Sie den Befehl DESCRIBE INTEGRATION.

DESC INTEGRATION <integration_name>;

Wobei:

integration_nameist der Name der Integration, die Sie in Schritt 3: Cloud Storage-Integration in Snowflake erstellen (unter diesem Thema) erstellt haben.

Beispiel:

DESC INTEGRATION s3_int;

+---------------------------+---------------+--------------------------------------------------------------------------------+------------------+ | property | property_type | property_value | property_default | +---------------------------+---------------+--------------------------------------------------------------------------------+------------------| | ENABLED | Boolean | true | false | | STORAGE_ALLOWED_LOCATIONS | List | s3://mybucket1/mypath1/,s3://mybucket2/mypath2/ | [] | | STORAGE_BLOCKED_LOCATIONS | List | s3://mybucket1/mypath1/sensitivedata/,s3://mybucket2/mypath2/sensitivedata/ | [] | | STORAGE_AWS_IAM_USER_ARN | String | arn:aws:iam::123456789001:user/abc1-b-self1234 | | | STORAGE_AWS_ROLE_ARN | String | arn:aws:iam::001234567890:role/myrole | | | STORAGE_AWS_EXTERNAL_ID | String | MYACCOUNT_SFCRole=2_a123456/s0aBCDEfGHIJklmNoPq= | | +---------------------------+---------------+--------------------------------------------------------------------------------+------------------+

Notieren Sie sich die Werte der folgenden Eigenschaften:

Eigenschaft

Beschreibung

STORAGE_AWS_IAM_USER_ARNDer AWS-IAM-Benutzer, der für Ihr Snowflake-Konto erstellt wurde, in diesem Beispiel

arn:aws:iam::123456789001:user/abc1-b-self1234. Snowflake stellt genau einen IAM-Benutzer für Ihr gesamtes Snowflake-Konto bereit. Alle S3-Speicherintegrationen in Ihrem Konto verwenden diesen IAM-Benutzer.STORAGE_AWS_EXTERNAL_IDDie externe ID, die Snowflake verwendet, um eine Vertrauensstellung mit AWS einzurichten. Wenn Sie beim Erstellen der Speicherintegration keine externe ID (

STORAGE_AWS_EXTERNAL_ID) angegeben haben, generiert Snowflake eine ID, die Sie verwenden können.Diese Werte geben Sie im nächsten Abschnitt an.

Schritt 5: IAM-Benutzerberechtigungen für den Zugriff auf Bucket-Objekte erteilen¶

Die folgende schrittweise Anleitung beschreibt, wie Sie die IAM-Zugriffsberechtigungen für Snowflake über Ihre AWS Management Console so konfigurieren, dass Sie einen S3-Bucket zum Laden und Entladen von Daten verwenden können:

Melden Sie sich bei der AWS-Managementkonsole an.

Wählen Sie IAM aus.

Wählen Sie im linken Navigationsbereich Roles aus.

Wählen Sie die Rolle aus, die Sie in Schritt 2: Die IAM-Rolle in AWS erstellen (unter diesem Thema) erstellt haben.

Wählen Sie die Registerkarte Trust relationships aus.

Wählen Sie Edit trust policy aus.

Ändern Sie das Richtliniendokument mit den Ausgabewerten der DESCSTORAGEINTEGRATION, die Sie in Schritt 4: AWSIAM Benutzer für Ihr Snowflake-Konto abrufen (unter diesem Thema) erfasst haben.

Richtliniendokument für die IAM-Rolle

{ "Version": "2012-10-17", "Statement": [ { "Sid": "", "Effect": "Allow", "Principal": { "AWS": "<snowflake_user_arn>" }, "Action": "sts:AssumeRole", "Condition": { "StringEquals": { "sts:ExternalId": "<snowflake_external_id>" } } } ] }

Wobei:

snowflake_user_arnist der von Ihnen notierte STORAGE_AWS_IAM_USER_ARN-Wert.snowflake_external_idist der von Ihnen notierte STORAGE_AWS_EXTERNAL_ID-Wert.In diesem Beispiel hat

snowflake_external_idden WertMYACCOUNT_SFCRole=2_a123456/s0aBCDEfGHIJklmNoPq=.Bemerkung

Wenn Sie aus Sicherheitsgründen eine neue Speicherintegration erstellen (oder eine bestehende Speicherintegration mit der CREATE OR REPLACE STORAGE INTEGRATION-Syntax neu erstellen) und dabei keine externe ID angeben, hat die neue Speicherintegration eine andere externe ID und kann daher die Vertrauensstellung nicht auflösen, es sei denn, Sie aktualisieren die Vertrauensrichtlinie.

Wählen Sie Update policy aus, um Ihre Änderungen zu speichern.

Bemerkung

Snowflake speichert die temporären Anmeldedaten für einen Zeitraum, der die 60-minütige Ablaufzeit nicht überschreiten darf. Wenn Sie den Zugriff von Snowflake widerrufen, sind Benutzer vor Ablauf des Cache möglicherweise in der Lage, Dateien auflisten und Daten vom Cloudspeicherort zu laden.

Bemerkung

Sie können die Funktion SYSTEM$VALIDATE_STORAGE_INTEGRATION verwenden, um die Konfiguration für Ihre Speicherintegration zu überprüfen.

Erstellen einer neuen S3-Ereignisbenachrichtigung oder Verwenden einer vorhandenen Benachrichtigung¶

Ermitteln Sie vor dem Fortfahren, ob für den Zielpfad (oder in AWS-Terminologie das Präfix) in dem S3-Bucket, in dem sich Ihre Datendateien befinden, eine S3-Ereignisbenachrichtigung vorhanden ist. AWS-Regeln verbieten das Erstellen widersprüchlicher Benachrichtigungen für denselben Pfad.

Sie haben zwei Optionen, um die Aktualisierung der Metadaten externer Tabellen mithilfe von Amazon SQS zu automatisieren:

- Option 1: Eine neue S3-Ereignisbenachrichtigung erstellen

Dies ist die am häufigsten verwendete Option. Erstellen Sie eine Ereignisbenachrichtigung für den Zielpfad in Ihrem S3-Bucket. Die Ereignisbenachrichtigung informiert Snowflake über eine SQS-Warteschlange, wenn neue, entfernte oder geänderte Dateien im Pfad eine Aktualisierung der Metadaten der externe Tabelle erfordern.

Wichtig

Wenn für Ihren S3-Bucket eine widersprüchliche Ereignisbenachrichtigung vorliegt, verwenden Sie stattdessen Option 2.

Eine schrittweise Anleitung finden Sie unter Option 1: Erstellen Sie eine neue S3-Ereignisbenachrichtigung.

- Option 2: Amazon SNS konfigurieren

Wenn Sie eine bestehende Ereignisbenachrichtigung haben, konfigurieren Sie Amazon Simple Notification Service (SNS) als Broadcaster, um Benachrichtigungen für einen bestimmten Pfad mit mehreren Endpunkten (oder Abonnenten, z. B. SQS-Warteschlangen oder AWS Lambda-Workloads) freizugeben, einschließlich der Snowflake SQS-Warteschlange für die automatische Aktualisierung externer Tabellen. Eine von SNS veröffentlichte S3-Ereignisbenachrichtigung informiert Snowflake über Datei-Änderungen im Pfad mithilfe einer SQS-Warteschlange.

Eine schrittweise Anleitung finden Sie unter Option 2: Konfigurieren Sie Amazon SNS weiter unten unter diesem Thema.

Option 1: Eine neue S3-Ereignisbenachrichtigung erstellen¶

Dieser Abschnitt enthält eine schrittweise Anleitung für die am häufigsten verwendete Option zum automatischen Aktualisieren der Metadaten externer Tabellen mithilfe von Amazon Simple Queue Service (SQS)-Benachrichtigungen für einen S3-Bucket. In den Schritten wird veranschaulicht, wie Sie eine Ereignisbenachrichtigung für den Zielpfad (oder in AWS-Terminologie das Präfix) in dem S3-Bucket erstellen, in dem Ihre Datendateien gespeichert sind.

Wichtig

Wenn für Ihren S3-Bucket eine widersprüchliche Ereignisbenachrichtigung vorliegt, verwenden Sie stattdessen Option 2: Konfigurieren Sie Amazon SNS weiter unten unter diesem Thema. AWS-Regeln verbieten das Erstellen widersprüchlicher Benachrichtigungen für denselben Zielpfad.

(Optional) Schritt 1: Stagingbereich erstellen¶

Erstellen Sie mit dem Befehl CREATE STAGE einen externen Stagingbereich, der auf Ihren S3-Bucket verweist. Snowflake liest Ihre Staging-Datendateien in die Metadaten der externen Tabelle. Alternativ können Sie einen vorhandenen externen Stagingbereich verwenden.

Bemerkung

Informationen zum Konfigurieren des sicheren Zugriffs auf den Speicherort in der Cloud finden Sie unter Konfigurieren des sicheren Zugriffs auf Cloudspeicher (unter diesem Thema).

Um in der CREATE STAGE-Anweisung auf eine Speicherintegration zu verweisen, muss die Rolle über USAGE-Berechtigung für das Speicherintegrationsobjekt verfügen.

Im folgenden Beispiel wird im aktiven Schema der Benutzersitzung ein Stagingbereich mit dem Namen mystage erstellt. Die Cloudspeicher-URL enthält den Pfad files. Der Stagingbereich verweist auf eine Speicherintegration mit dem Namen my_storage_int.

USE SCHEMA mydb.public; CREATE STAGE mystage URL = 's3://mybucket/files' STORAGE_INTEGRATION = my_storage_int;

Schritt 2: Externe Tabelle erstellen¶

Erstellen Sie mit dem Befehl CREATE EXTERNAL TABLE eine externe Tabelle. Erstellen Sie beispielsweise eine externe Tabelle im Schema mydb.public, die JSON-Daten aus den Stagingdateien liest.

Die Stagingbereichsreferenz enthält einen Ordnerpfad mit dem Namen path1. Die externe Tabelle hängt diesen Pfad an die Stagingbereich-Definition an, d. h. die externe Tabelle verweist auf die Datendateien in @mystage/files/path1.

Der Parameter AUTO_REFRESH ist standardmäßig TRUE:

CREATE OR REPLACE EXTERNAL TABLE ext_table WITH LOCATION = @mystage/path1/ FILE_FORMAT = (TYPE = JSON);

Schritt 3: Ereignisbenachrichtigungen konfigurieren¶

Konfigurieren Sie Ereignisbenachrichtigungen für Ihren S3-Bucket, um Snowflake zu benachrichtigen, wenn neue oder aktualisierte Daten zum Lesen in die Metadaten der externen Tabelle verfügbar sind. Das Feature zur automatischen Aktualisierung nutzt SQS-Warteschlangen, um Ereignisbenachrichtigungen von S3 an Snowflake zu senden.

Zur Vereinfachung der Verwendung werden diese SQS-Warteschlangen von Snowflake erstellt und verwaltet. Die Ausgabe des Befehls SHOW EXTERNAL TABLES zeigt den Amazon Resource Name (ARN) Ihrer SQS-Warteschlange an.

Führen Sie den Befehl SHOWEXTERNAL TABLES aus:

SHOW EXTERNAL TABLES;

In der Spalte

notification_channelfinden Sie die ARN der SQS-Warteschlange für die externe Tabelle. Kopieren Sie dann die ARN an einen geeigneten Speicherort.Bemerkung

Gemäß den Richtlinien von AWS legt Snowflake nicht mehr als eine SQS-Warteschlange pro AWS-S3-Region fest. Diese SQS-Warteschlange kann von mehreren Buckets in demselben AWS-Konto gemeinsam genutzt werden. Die SQS-Warteschlange koordiniert Benachrichtigungen für alle externen Tabellen, die Datendateien aus demselben S3-Bucket lesen. Wenn eine neue oder geänderte Datendatei in den Bucket hochgeladen wird, lesen alle externen Tabellendefinitionen, die mit dem Verzeichnispfad des Stagingbereichs übereinstimmen, die Dateidetails in ihre Metadaten.

Melden Sie sich bei der AWS-Managementkonsole an.

Konfigurieren Sie anhand der Anweisungen in der Amazon S3-Dokumentation eine Ereignisbenachrichtigung für Ihren S3-Bucket. Füllen Sie die Felder wie in der folgenden Liste gezeigt aus:

Name: Name der Ereignisbenachrichtigung (z. B.

Auto-ingest Snowflake).Events: Wählen Sie die Optionen ObjectCreate (All) und ObjectRemoved aus.

Send to: Wählen Sie SQS Queue in der Dropdown-Liste aus.

SQS: Wählen Sie Add SQS queue ARN in der Dropdown-Liste aus.

SQS queue ARN: Fügen Sie den SQS-Warteschlangennamen aus der SHOW EXTERNAL TABLES-Ausgabe ein.

Bemerkung

Mit diesen Anweisungen wird eine einzelne Ereignisbenachrichtigung erstellt, die die Aktivität für den gesamten S3-Bucket überwacht. Dies ist der einfachste Ansatz. Diese Benachrichtigung handhabt alle externen Tabellen, die im S3-Bucket-Verzeichnis auf einer granulareren Ebene konfiguriert wurden.

Alternativ können Sie in den vorherigen Schritten einen oder mehrere Pfade und Dateierweiterungen (bzw. Präfixe und Suffixe in der AWS-Terminologie) konfigurieren, um Ereignisaktivitäten zu filtern. Anweisungen dazu finden Sie in den Informationen zum Filtern von Objektschlüsselnamen im entsprechenden AWS-Dokumentationsthema. Wiederholen Sie diese Schritte für jeden weiteren Pfad oder jede weitere Dateierweiterung, den bzw. die die Benachrichtigung überwachen soll.

AWS begrenzt die Anzahl dieser Benachrichtigungs-Warteschlangenkonfigurationen auf maximal 100 pro S3-Bucket.

AWS lässt für denselben S3-Bucket keine überlappenden Warteschlangenkonfigurationen (über Ereignisbenachrichtigungen hinweg) zu. Wenn beispielsweise eine vorhandene Benachrichtigung für s3://mybucket/files/path1 konfiguriert ist, können Sie keine weitere Benachrichtigung auf einer höheren Ebene erstellen (z. B. s3://mybucket/files) oder umgekehrt.

Nachdem Sie diesen Schritt abgeschlossen haben, ist der externe Stagingbereich mit automatischer Aktualisierung konfiguriert.

Wenn neue oder aktualisierte Datendateien zum S3-Bucket hinzugefügt werden, weist die Ereignisbenachrichtigung Snowflake an, sie in die Metadaten der externen Tabelle zu scannen.

Schritt 4: Metadaten externer Tabellen manuell aktualisieren¶

Aktualisieren Sie die Metadaten der externen Tabelle einmal manuell, indem Sie ALTER EXTERNAL TABLE mit dem Parameter REFRESH verwenden. Beispiel:

ALTER EXTERNAL TABLE ext_table REFRESH;

Dieser Schritt stellt sicher, dass die Metadaten mit allen Änderungen an der Dateiliste synchronisiert werden, die nach Schritt 2 vorgenommen wurden. Danach lösen die S3-Ereignisbenachrichtigungen die Aktualisierung der Metadaten automatisch aus.

Schritt 5: Sicherheit konfigurieren¶

Erteilen Sie mit GRANT <Berechtigungen> … TO ROLE für jede zusätzliche Rolle, die Sie zum Abfragen der externen Tabelle verwenden, ausreichende Zugriffssteuerungsrechte für die verschiedenen Objekte (d. h. Datenbanken, Schemas, Stagingbereich und Tabelle):

Objekt |

Berechtigung |

Anmerkungen |

|---|---|---|

Datenbank |

USAGE |

|

Schema |

USAGE |

|

Benannter Stagingbereich |

USAGE , READ |

|

Benanntes Dateiformat |

USAGE |

|

Externe Tabelle |

SELECT |

Option 2: Amazon SNS konfigurieren¶

Dieser Abschnitt enthält eine schrittweise Anleitung zum automatischen Auslösen der Aktualisierung der Metadaten von externen Tabellen mithilfe von Amazon SQS (Simple Queue Service)-Benachrichtigungen für einen S3-Bucket. In den Schritten wird veranschaulicht, wie Sie Amazon Simple Notification Service (SNS) als Broadcaster konfigurieren, um Ereignisbenachrichtigungen für Ihren S3-Bucket für mehrere Abonnenten zu veröffentlichen (z. B.SQS-Warteschlangen oder AWS Lambda-Workloads), einschließlich der Snowflake-SQS-Warteschlange für die automatische Aktualisierung externer Tabellen.

Bemerkung

Damit diese Anweisungen funktionieren, muss für den Zielpfad in Ihrem S3-Bucket, in dem sich Ihre Datendateien befinden, eine Ereignisbenachrichtigung vorhanden sein. Wenn keine Ereignisbenachrichtigung vorhanden ist, führen Sie eine der folgenden Aufgaben aus:

Befolgen Sie stattdessen Option 1: Erstellen Sie eine neue S3-Ereignisbenachrichtigung weiter oben unter diesem Thema.

Erstellen Sie eine Ereignisbenachrichtigung für Ihren S3-Bucket, und fahren Sie dann mit den Anweisungen unter diesem Abschnitt fort. Weitere Informationen finden Sie in der Amazon S3-Dokumentation.

Vorbereitung: Amazon-SNS-Thema und Abonnement erstellen.¶

Erstellen Sie ein SNS-Thema in Ihrem AWS-Konto, um alle Nachrichten für den Snowflake-Stagingbereich in Ihrem S3-Bucket zu verwalten.

Abonnieren Sie Ihre Zieldestinationen für die S3-Ereignisbenachrichtigungen (z. B. andere SQS-Warteschlangen oder AWS-Lambda-Workloads) zu diesem Thema. SNS veröffentlicht Ereignisbenachrichtigungen für Ihren Bucket an alle Abonnenten des Themas.

Anweisungen dazu finden Sie in der SNS-Dokumentation.

Schritt 1: Snowflake-SQS-Warteschlange zum SNS-Thema abonnieren¶

Melden Sie sich bei der AWS-Managementkonsole an.

Wählen Sie auf dem Startseiten-Dashboard die Option Simple Notification Service (SNS) aus.

Wählen Sie im linken Navigationsbereich Topics aus.

Suchen Sie das Thema für Ihren S3-Bucket. Beachten Sie das Thema ARN.

Fragen Sie mithilfe eines Snowflake-Clients die SYSTEM$GET_AWS_SNS_IAM_POLICY-Systemfunktion mit Ihrem SNS-Thema ARN ab:

select system$get_aws_sns_iam_policy('<sns_topic_arn>');

Die Funktion gibt eine IAM-Richtlinie zurück, die einer Snowflake-SQS-Warteschlange die Berechtigung zum Abonnieren des SNS-Themas erteilt.

Beispiel:

select system$get_aws_sns_iam_policy('arn:aws:sns:us-west-2:001234567890:s3_mybucket'); +---------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------+ | SYSTEM$GET_AWS_SNS_IAM_POLICY('ARN:AWS:SNS:US-WEST-2:001234567890:S3_MYBUCKET') | +---------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------+ | {"Version":"2012-10-17","Statement":[{"Sid":"1","Effect":"Allow","Principal":{"AWS":"arn:aws:iam::123456789001:user/vj4g-a-abcd1234"},"Action":["sns:Subscribe"],"Resource":["arn:aws:sns:us-west-2:001234567890:s3_mybucket"]}]} | +---------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------+

Kehren Sie zur AWS Management Console zurück. Wählen Sie im linken Navigationsbereich Topics aus.

Wählen Sie das Thema für Ihren S3-Bucket aus, und klicken Sie auf die Schaltfläche Edit. Die Seite Edit wird angezeigt.

Klicken Sie auf Access policy - Optional, um diesen Bereich der Seite zu erweitern.

Fügen Sie den IAM-Richtlinienzusatz aus den SYSTEM$GET_AWS_SNS_IAM_POLICY-Funktionsergebnissen in das JSON-Dokument ein.

Beispiel:

Ursprüngliche IAM-Richtlinie (abgekürzt):

{ "Version":"2008-10-17", "Id":"__default_policy_ID", "Statement":[ { "Sid":"__default_statement_ID", "Effect":"Allow", "Principal":{ "AWS":"*" } .. } ] }

Zusammengeführte IAM-Richtlinie:

{ "Version":"2008-10-17", "Id":"__default_policy_ID", "Statement":[ { "Sid":"__default_statement_ID", "Effect":"Allow", "Principal":{ "AWS":"*" } .. }, { "Sid":"1", "Effect":"Allow", "Principal":{ "AWS":"arn:aws:iam::123456789001:user/vj4g-a-abcd1234" }, "Action":[ "sns:Subscribe" ], "Resource":[ "arn:aws:sns:us-west-2:001234567890:s3_mybucket" ] } ] }

Fügen Sie eine zusätzliche Richtlinienberechtigung hinzu, damit S3 Ereignisbenachrichtigungen für den Bucket im SNS-Thema veröffentlichen kann.

Beispiel (unter Verwendung des in diesen Anweisungen verwendeten SNS-Thema-ARN und S3-Bucket):

{ "Sid":"s3-event-notifier", "Effect":"Allow", "Principal":{ "Service":"s3.amazonaws.com" }, "Action":"SNS:Publish", "Resource":"arn:aws:sns:us-west-2:001234567890:s3_mybucket", "Condition":{ "ArnLike":{ "aws:SourceArn":"arn:aws:s3:*:*:s3_mybucket" } } }

Zusammengeführte IAM-Richtlinie:

{ "Version":"2008-10-17", "Id":"__default_policy_ID", "Statement":[ { "Sid":"__default_statement_ID", "Effect":"Allow", "Principal":{ "AWS":"*" } .. }, { "Sid":"1", "Effect":"Allow", "Principal":{ "AWS":"arn:aws:iam::123456789001:user/vj4g-a-abcd1234" }, "Action":[ "sns:Subscribe" ], "Resource":[ "arn:aws:sns:us-west-2:001234567890:s3_mybucket" ] }, { "Sid":"s3-event-notifier", "Effect":"Allow", "Principal":{ "Service":"s3.amazonaws.com" }, "Action":"SNS:Publish", "Resource":"arn:aws:sns:us-west-2:001234567890:s3_mybucket", "Condition":{ "ArnLike":{ "aws:SourceArn":"arn:aws:s3:*:*:s3_mybucket" } } } ] }

Klicken Sie auf Save changes.

(Optional) Schritt 2: Stagingbereich erstellen¶

Erstellen Sie mit dem Befehl CREATE STAGE einen externen Stagingbereich, der auf Ihren S3-Bucket verweist. Snowflake liest Ihre Staging-Datendateien in die Metadaten der externen Tabelle.

Alternativ können Sie einen vorhandenen externen Stagingbereich verwenden.

Bemerkung

Informationen zum Konfigurieren des sicheren Zugriffs auf den Speicherort in der Cloud finden Sie unter Konfigurieren des sicheren Zugriffs auf Cloudspeicher (weiter oben in diesem Thema).

Um in der CREATE STAGE-Anweisung auf eine Speicherintegration zu verweisen, muss die Rolle über USAGE-Berechtigung für das Speicherintegrationsobjekt verfügen.

Im folgenden Beispiel wird im aktiven Schema der Benutzersitzung ein Stagingbereich mit dem Namen mystage erstellt. Die Cloudspeicher-URL enthält den Pfad files. Der Stagingbereich verweist auf eine Speicherintegration mit dem Namen my_storage_int:

USE SCHEMA mydb.public; CREATE STAGE mystage URL = 's3://mybucket/files' STORAGE_INTEGRATION = my_storage_int;

Schritt 3: Externe Tabelle erstellen¶

Erstellen Sie mit CREATE EXTERNAL TABLE eine externe Tabelle. Identifizieren Sie das SNS-Thema ARN aus Voraussetzung: Amazon-SNS-Thema und Abonnement erstellen:

CREATE EXTERNAL TABLE <table_name>

..

AWS_SNS_TOPIC = '<sns_topic_arn>';

Wobei:

AWS_SNS_TOPIC = '<SNS-Themen-ARN>'Gibt den ARN für das SNS-Thema Ihres S3-Buckets an. Mit der CREATE EXTERNAL TABLE-Anweisung wird die Snowflake-SQS-Warteschlange für das angegebene SNS-Thema abonniert.

Erstellen Sie beispielsweise eine externe Tabelle im Schema mydb.public, die JSON-Daten aus den Stagingdateien liest. Die Stagingbereichsreferenz enthält einen Ordnerpfad mit dem Namen path1. Die externe Tabelle hängt diesen Pfad an die Stagingbereichsdefinition an, d. h. die externe Tabelle verweist auf die Datendateien in @mystage/files/path1. Der Parameter AUTO_REFRESH ist standardmäßig TRUE:

CREATE EXTERNAL TABLE ext_table

WITH LOCATION = @mystage/path1/

FILE_FORMAT = (TYPE = JSON)

AWS_SNS_TOPIC = 'arn:aws:sns:us-west-2:001234567890:s3_mybucket';

Um diesen Parameter aus einer externen Tabelle zu entfernen, müssen Sie die externe Tabelle neu erstellen, indem Sie die Syntax CREATE OR REPLACE EXTERNAL TABLE verwenden.

Schritt 4: Metadaten externer Tabellen manuell aktualisieren¶

Aktualisieren Sie die Metadaten der externen Tabelle einmal manuell, indem Sie ALTER EXTERNAL TABLE mit dem Parameter REFRESH verwenden. Beispiel:

ALTER EXTERNAL TABLE ext_table REFRESH;

Dieser Schritt stellt sicher, dass die Metadaten mit allen Änderungen an der Dateiliste synchronisiert werden, die nach Schritt 3 vorgenommen wurden. Danach lösen die S3-Ereignisbenachrichtigungen die Aktualisierung der Metadaten automatisch aus.

Schritt 5: Sicherheit konfigurieren¶

Erteilen Sie mit GRANT <Berechtigungen> … TO ROLE für jede zusätzliche Rolle, die Sie zum Abfragen der externen Tabelle verwenden, ausreichende Zugriffssteuerungsrechte für die verschiedenen Objekte (d. h. Datenbanken, Schemas, Stagingbereich und Tabelle):

Objekt |

Berechtigung |

Anmerkungen |

|---|---|---|

Datenbank |

USAGE |

|

Schema |

USAGE |

|

Benannter Stagingbereich |

USAGE , READ |

|

Benanntes Dateiformat |

USAGE |

|

Externe Tabelle |

SELECT |